日志服务器

提高安全性

集中存放日志

缺陷:对日志的分析困难

ELK日志分析系统

Elasticsearch

Logstash

Kibana

介绍

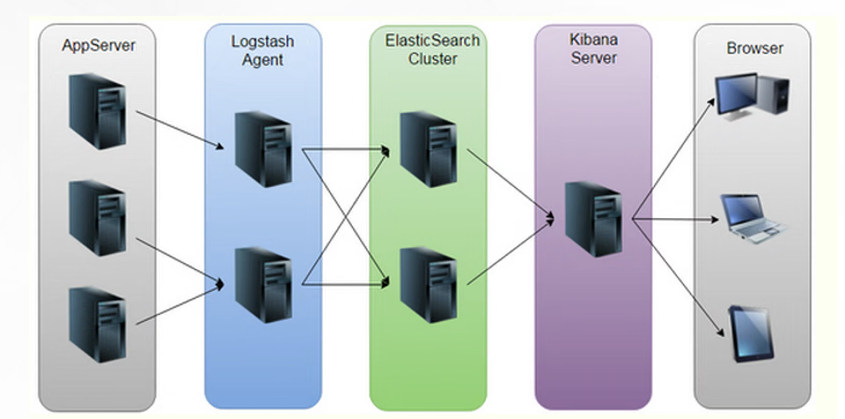

ELK日志分析系统是一套完整的日志集中处理解决方案,基于Elasticsearch、Logstash、Kibana三种开源工具进行日志收集、存储和可视化

elk可以帮助用户快速定位和分析应用程序的故障,监控应用程序的性能和安全性,以及提供丰富的数据分析和展示功能

日志处理步骤

1.将日志集中化管理

2.将日志格式化(Logstash)并输出到ElasticSearch

3.对格式化的数据进行索引和存储(ElasticSearch)

4.前端数据展示(Kinaba)ElasticSearch介绍

是一个分布式搜索和分析引擎,他可以对各种类型的数据进行接近实时的搜索和查询,支持高可用和水平扩展性;通常用于索引和搜索大容量的日志数据

提供了一个分布式多用户能力的全文搜索引擎

核心概念

接近实时

集群(es——由java开发)

节点

索引

索引(库)——>类型(表)——>文档(记录)

分片和副本(以分布式的方式存储)

Logstash介绍

一块强大的数据处理工具

可实现数据传输、格式化处理、格式化输出

数据输入、数据加工(如过滤、改写等)以及数据输出 是一个数据收集引擎,支持动态的从各种数据源采集数据,对数据进行过滤、分析、丰富、统一格式等操作,然后将数据发送到Elasticsearch或者用户指定的位置

Logstash 由 Ruby 语言编写,运行在 Java 虚拟机(JVM)上,是一款强大的数据处理工具, 可以实现数据传输、格式处理、格式化输出。Logstash 具有强大的插件功能,常用于日志处理。

input 数据采集

output 数据输出

filter 数据过滤

主要组件

Shipper 日志收集者

Indexer 日志存储

Broker 日志hub,用于连接收集者和存储

Search and Storage 搜索和存储

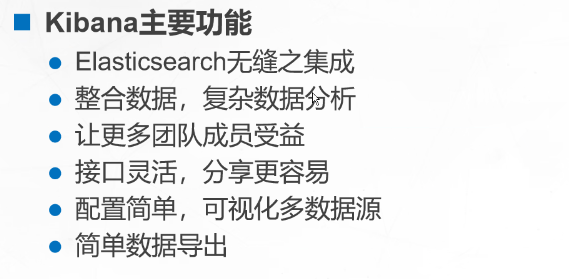

Web Interface 基于web 展示的界面Kibana介绍

一个针对ElasticSearch的开源分析及可视化平台

搜索、查看存储在ElasticSearch索引中的数据

通过各种图标进行高级数据分析及展示Kibana 通常与 Elasticsearch 一起部署,Kibana 是 Elasticsearch 的一个功能强大的数据可视化平台 Dashboard,Kibana 提供图形化的 web 界面来浏览 Elasticsearch 日志数据,可以用来汇总、分析和搜索重要数据。

主要功能

Elasticsearch无缝之集成

整合数据

可以添加的其他组件

Filebeat

轻量级的开源日志文件数据搜集器;通常装在需要采集数据的客户端上,收到数据后就立即发送给 logstash 进或是直接发给 Elasticsearch 存储,最后通过给Kibana展示

性能优于Logstash,常应用于EFLK架构中

filebeat结合Logstash带来的好处

1.通过 Logstash 具有基于磁盘的自适应缓冲系统,该系统将吸收传入的吞吐量,从而减轻 Elasticsearch 持续写入数据的压力

2.从其他数据源(例如数据库,S3对象存储或消息传递队列)中提取

3.将数据发送到多个目的地,例如S3,HDFS(Hadoop分布式文件系统)或写入文件

4.使用条件数据流逻辑组成更复杂的处理管道

缓存/消息队列(redis、kafka、RabbitMQ等)☆

对高并发日志数据进行流量削峰和缓冲,可以一定程度的保护数据不丢失,还可以对整个架构进行应用解耦。

Fluentd

是一个开源的数据收集器;相比较 logstash,Fluentd 更易用、资源消耗更少、性能更高,在数据处理上更高效可靠,常应用于 EFK 架构当中;在 Kubernetes 集群中也常使用 EFK 作为日志数据收集的方案

在 Kubernetes 集群中一般是通过 DaemonSet 来运行 Fluentd,以便它在每个 Kubernetes 工作节点上都可以运行一个 Pod。 它通过获取容器日志文件、过滤和转换日志数据,然后将数据传递到 Elasticsearch 集群,在该集群中对其进行索引和存储。

架构一EFK

架构二ELK

架构三ELFK

架构四ELK+filebeat+redis/MQ+kafka(zk)

#redis可以解决高并发问题

2、为什么要使用 ELK:

日志主要包括系统日志、应用程序日志和安全日志。

单台机器的日志我们使用grep、awk等工具就能基本实现简单分析;管理数十上百台服务器就需要使用集中化的日志管理;

完整日志系统基本特征

收集:能够收集多种来源的日志数据

传输:能够稳定的把日志数据解析过滤并传输到存储系统

存储:存储日志数据

分析:支持UI分析

警告:能够提供错误报告,监控机制

ELK的工作原理

1.在所有需要收集日志的服务器上部署Logstash;或者先将日志进行集中化管理在日志服务器上

input 数据采集

output 数据输出

filter 数据过滤TCP、UTP==网络

ELK、Elasticsearch集群部署(在niode1、node2节点上操作)

1.环境准备

Node1节点(2C/4G):node1/192.168.220.101 Elasticsearch Kibana

Node2节点(2C/4G):node2/192.168.220.102 Elasticsearch

Apache节点:apache/192.168.220.10 Logstash Apache

#关闭防火墙

systemctl stop firewalld

setenforce 0

#更改主机名、配置域名解析、查看Java环境

Node1节点:hostnamectl set-hostname node1

Node2节点:hostnamectl set-hostname node2

su

vim /etc/hosts

192.168.220.101 node1

192.168.220.102 node2

#查看版本信息

java -version

#如果没有安装

yum -y install java2.部署Elasticsearch软件

(1)安装elasticsearch—rpm包

#上传elasticsearch-5.5.0.rpm到/opt目录下

cd /opt

rpm -ivh elasticsearch-5.5.0.rpm(2)加载系统服务

systemctl daemon-reload

systemctl enable elasticsearch.service(3)修改elasticsearch主配置文件

#先备份

cp /etc/elasticsearch/elasticsearch.yml /etc/elasticsearch/elasticsearch.yml.bak

#再修改

vim /etc/elasticsearch/elasticsearch.yml

--17--取消注释,指定集群名字

cluster.name: my-elk-cluster

--23--取消注释,指定节点名字:Node1节点为node1,Node2节点为node2

node.name: node1

--33--取消注释,指定数据存放路径

path.data: /data/elk_data

--37--取消注释,指定日志存放路径

path.logs: /var/log/elasticsearch/

--43--取消注释,改为在启动的时候不锁定内存

bootstrap.memory_lock: false

--55--取消注释,设置监听地址,0.0.0.0代表所有地址

network.host: 0.0.0.0

--59--取消注释,ES 服务的默认监听端口为9200

http.port: 9200

--68--取消注释,集群发现通过单播实现,指定要发现的节点 node1、node2

discovery.zen.ping.unicast.hosts: ["node1", "node2"]

#过滤并打印不是以#号开头的行,查看一下配置情况

grep -v "^#" /etc/elasticsearch/elasticsearch.yml(4)创建数据存放路径并授权

#创建数据存放路径

mkdir -p /opt/data/elk_data

#更改文件所有者和所在组为elasticsearch

chown elasticsearch:elasticsearch /opt/data/elk_data/

#查看一下

ll /opt/data/(5)启动elasticsearch是否成功开启

systemctl start elasticsearch.service

netstat -antp | grep 9200

#如果过滤不出来就先查看一下ela的状态

systemctl status elasticsearch.service

#状态正常的话再过滤一次试试,还没有就直接用浏览器访问一下看看是否正常(6)查看节点信息

浏览器访问:查看节点 Node1、Node2 的信息。

http://192.168.220.101:9200

http://192.168.220.102:9200

浏览器访问

http://192.168.220.101:9200/_cluster/health?pretty

http://192.168.220.102:9200/_cluster/health?pretty

查看群集的健康情况,可以看到 status 值为 green(绿色), 表示节点健康运行。

浏览器访问:检查群集状态信息。

http://192.168.220.101:9200/_cluster/state?pretty

#使用上述方式查看群集的状态对用户并不友好,可以通过安装 Elasticsearch-head 插件,可以更方便地管理群集。3.安装Elasticsearch-head插件

Elasticsearch 在 5.0 版本后,Elasticsearch-head 插件需要作为独立服务进行安装,需要使用npm工具(NodeJS的包管理工具)安装。

安装 Elasticsearch-head 需要提前安装好依赖软件 node 和 phantomjs。

node:是一个基于 Chrome V8 引擎的 JavaScript 运行环境。

phantomjs:是一个基于 webkit 的JavaScriptAPI,可以理解为一个隐形的浏览器,任何基于 webkit 浏览器做的事情,它都可以做到。(1)编译安装 node

#上传软件包 node-v8.2.1.tar.gz 到/opt

yum -y install gcc gcc-c++ make

cd /opt

tar zxvf node-v8.2.1.tar.gz

cd node-v8.2.1/

./configure

make -j 4 && make install

#注意这次编译安装需要时间比较久,可以先装一个;一起装也不要同时两个都给四个内核#(2)安装 phantomjs(前端的框架)

#上传软件包 phantomjs-2.1.1-linux-x86_64.tar.bz2 到

cd /opt

tar jxvf phantomjs-2.1.1-linux-x86_64.tar.bz2 -C /usr/local/src/

cd /usr/local/src/phantomjs-2.1.1-linux-x86_64/bin

cp phantomjs /usr/local/bin(3)安装 Elasticsearch-head 数据可视化工具

#上传软件包 elasticsearch-head.tar.gz 到/opt

cd /opt

tar zxvf elasticsearch-head.tar.gz -C /usr/local/src/

cd /usr/local/src/elasticsearch-head/

npm install(4)修改 Elasticsearch 主配置文件

vim /etc/elasticsearch/elasticsearch.yml

......

--末尾添加以下内容--

http.cors.enabled: true #开启跨域访问支持,默认为 false

http.cors.allow-origin: "*" #指定跨域访问允许的域名地址为所有

systemctl restart elasticsearch(5)启动 elasticsearch-head 服务

#必须在解压后的 elasticsearch-head 目录下启动服务,进程会读取该目录下的 gruntfile.js 文件,否则可能启动失败。

cd /usr/local/src/elasticsearch-head/

npm run start &

> elasticsearch-head@0.0.0 start /usr/local/src/elasticsearch-head

> grunt server

Running "connect:server" (connect) task

Waiting forever...

Started connect web server on http://localhost:9100

#elasticsearch-head 监听的端口是 9100

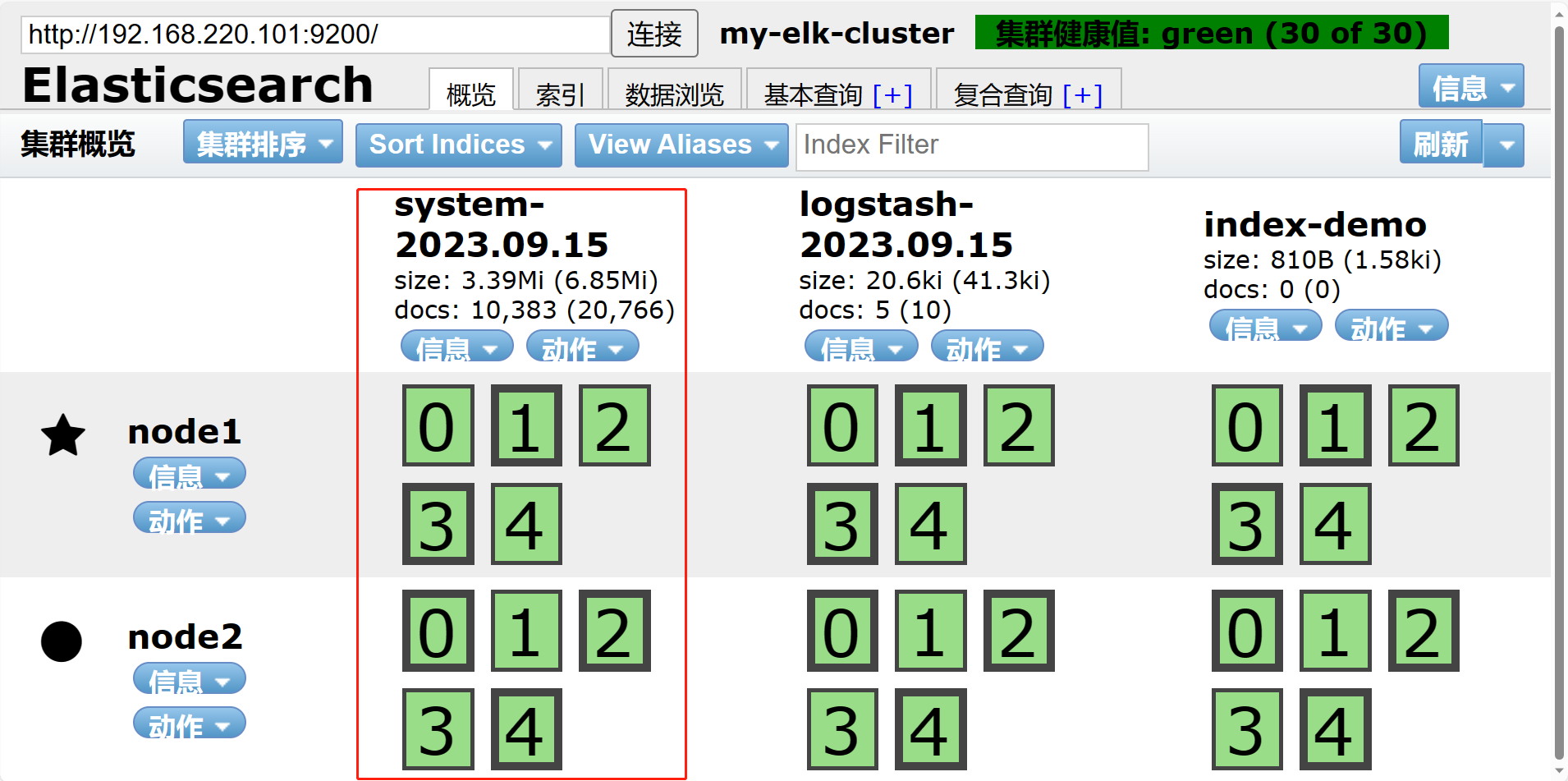

netstat -natp | grep 9100(6)通过 Elasticsearch-head 查看 Elasticsearch 信息

通过浏览器访问

http://192.168.220.101:9100/ 地址并连接群集。

#将要连接的es的地址从http://localhost:9200/改为http://192.168.220.101:9200/

#如果看到群集健康值为 green 绿色,代表群集很健康。

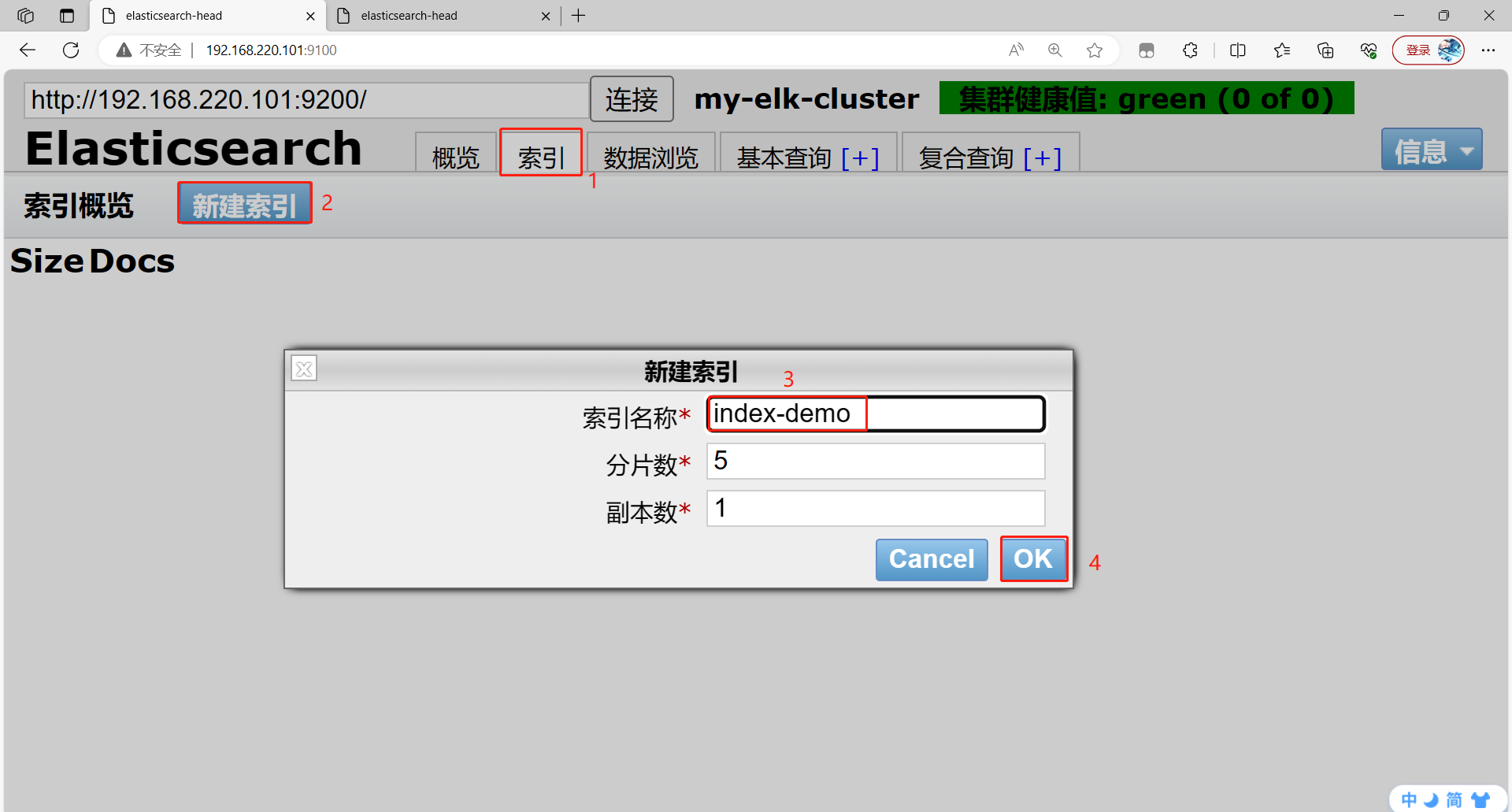

(7)插入索引

#通过命令插入一个测试索引,索引为 index-demo,类型为 test。

//输出结果如下:curl -X PUT 'localhost:9200/index-demo1/test/1?pretty&pretty' -H 'content-Type: application/json' -d '{"user":"zhangsan","mesg":"hello world"}'

{

"_index" : "index-demo",

"_type" : "test",

"_id" : "1",

"_version" : 1,

"result" : "created",

"_shards" : {

"total" : 2,

"successful" : 2,

"failed" : 0

},

"created" : true

}

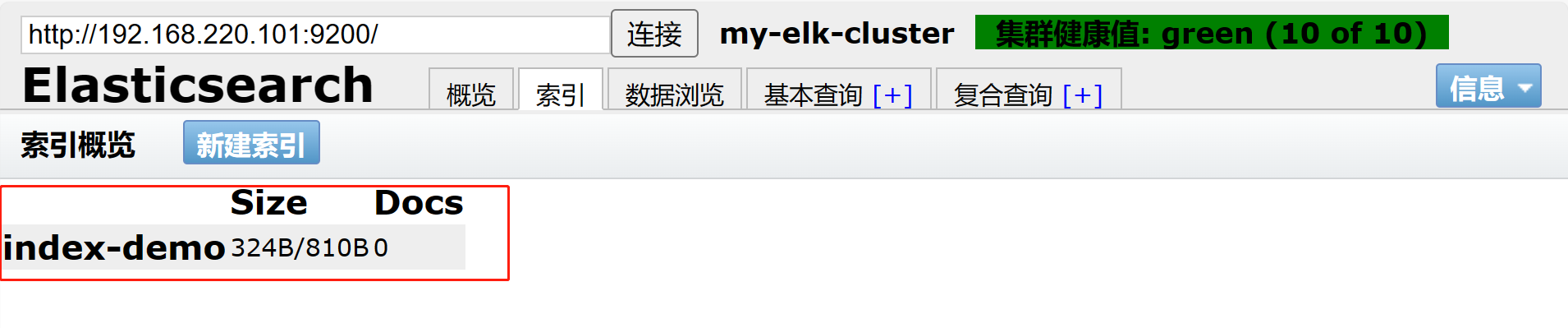

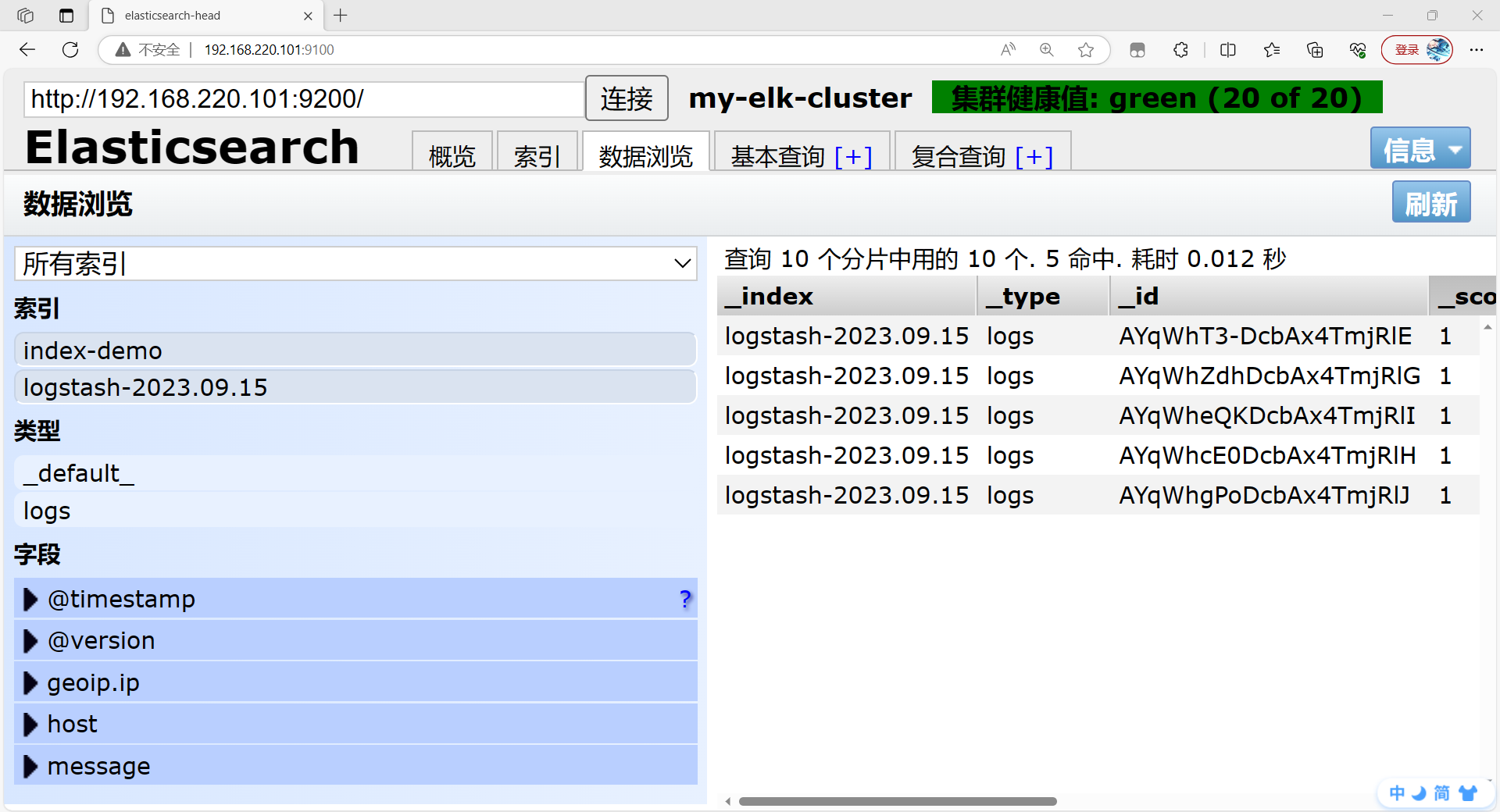

浏览器访问 http://192.168.220.101:9100/ 查看索引信息,可以看见索引默认被分片5个,并且有一个副本。

点击“数据浏览”,会发现在node1上创建的索引为 index-demo,类型为 test 的相关信息。ELK Logstash 部署(在 Apache 节点192.168.220.10上操作)

Logstash 一般部署在需要监控其日志的服务器。在本案例中,Logstash 部署在 Apache 服务器上,用于收集 Apache 服务器的日志信息并发送到 Elasticsearch。

1.更改主机名

#修改主机名,便于实验

hostnamectl set-hostname apache

su

#关闭防火墙

systemctl stop firewalld

setenforce 0

2.安装Apahce服务(httpd)

yum -y install httpd

systemctl start httpd3.安装Java环境

#先看一下是否安装了java

java -version

#没有的话装一下

yum -y install java

4.安装logstash

#上传软件包 logstash-5.5.1.rpm 到/opt目录下

cd /opt

rpm -ivh logstash-5.5.1.rpm

systemctl start logstash.service

systemctl enable logstash.service

#创建软连接

ln -s /usr/share/logstash/bin/logstash /usr/local/bin/5.测试 Logstash

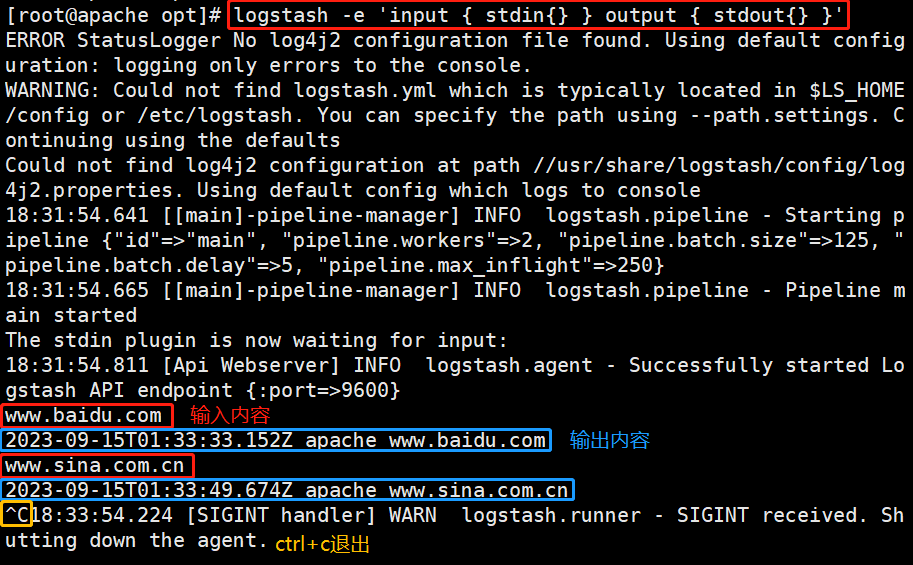

Logstash 命令常用选项:

-f:通过这个选项可以指定 Logstash 的配置文件,根据配置文件配置 Logstash 的输入和输出流。

-e:从命令行中获取,输入、输出后面跟着字符串,该字符串可以被当作 Logstash 的配置(如果是空,则默认使用 stdin 作为输入,stdout 作为输出)。

-t:测试配置文件是否正确,然后退出。

定义输入和输出流:

#输入采用标准输入,输出采用标准输出(类似管道)

logstash -e 'input { stdin{} } output { stdout{} }'

......

www.baidu.com #键入内容(标准输入)

2020-12-22T03:58:47.799Z node1 www.baidu.com #输出结果(标准输出)

www.sina.com.cn #键入内容(标准输入)

2017-12-22T03:59:02.908Z node1 www.sina.com.cn #输出结果(标准输出)

//执行 ctrl+c 退出

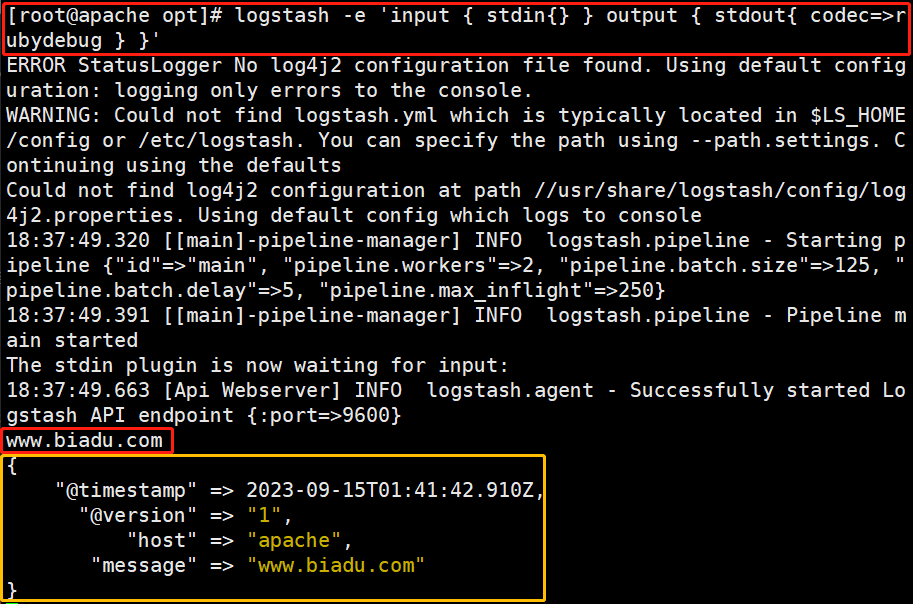

#使用 rubydebug 输出详细格式显示,codec 为一种编解码器

logstash -e 'input { stdin{} } output { stdout{ codec=>rubydebug } }'

......

www.baidu.com #键入内容(标准输入)

{

"@timestamp" => 2020-12-22T02:15:39.136Z, #输出结果(处理后的结果)

"@version" => "1",

"host" => "apache",

"message" => "www.baidu.com"

}

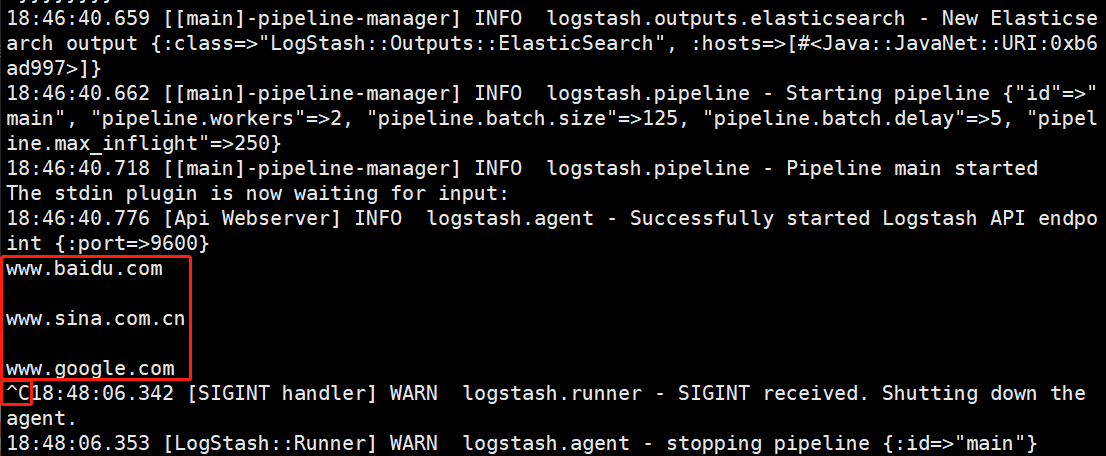

#使用 Logstash 将信息写入 Elasticsearch 中

logstash -e 'input { stdin{} } output { elasticsearch { hosts=>["192.168.220.101:9200"] } }'

输入 输出 对接

......

www.baidu.com #键入内容(标准输入)

www.sina.com.cn #键入内容(标准输入)

www.google.com #键入内容(标准输入)

//结果不在标准输出显示,而是发送至 Elasticsearch 中,可浏览器访问 http://192.168.220.101:9100/ 查看索引信息和数据浏览。

6.定义logstash配置文件

logstash配置文件基本由input、output和filter三部分组成(可根据需要选择使用)

input:表示从数据源采集数据,常见的数据源如Kafka、日志文件等

filter:表示数据处理层,包括对数据进行格式化处理、数据类型转换、数据过滤等,支持正则表达式

output:表示将Logstash收集的数据经由过滤器处理之后输出到Elasticsearch。

#格式如下:

input {...}

filter {...}

output {...}

#在每个部分中,也可以指定多个访问方式。例如,若要指定两个日志来源文件,则格式如下:

input {

file { path =>"/var/log/messages" type =>"syslog"}

file { path =>"/var/log/httpd/access.log" type =>"apache"}

}修改Logstash配置文件

#修改 Logstash 配置文件,让其收集系统日志/var/log/messages,并将其输出到 elasticsearch 中。

#让 Logstash 可以读取日志

chmod +r /var/log/messages

vim /etc/logstash/conf.d/system.conf

input {

file{

path =>"/var/log/messages" #指定要收集的日志的位置

type =>"system" #自定义日志类型标识

start_position =>"beginning" #表示从开始处收集

}

}

output {

elasticsearch { #输出到 elasticsearch

hosts => ["192.168.220.101:9200"] #指定 elasticsearch 服务器的地址和端口

index =>"system-%{+YYYY.MM.dd}" #指定输出到 elasticsearch 的索引格式

}

}

systemctl restart logstash

浏览器访问 http://192.168.220.101:9100/ 查看索引信息

ELK Kiabana部署(在node1上操作)

1.安装Kiabana

#上传软件包 kibana-5.5.1-x86_64.rpm 到/opt目录

cd /opt

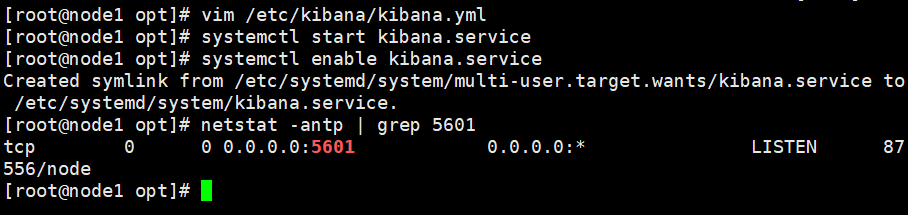

rpm -ivh kibana-5.5.1-x86_64.rpm2.设置 Kibana 的主配置文件

vim /etc/kibana/kibana.yml

--2--取消注释,Kiabana 服务的默认监听端口为5601

server.port: 5601

--7--取消注释,设置 Kiabana 的监听地址,0.0.0.0代表所有地址

server.host: "0.0.0.0"

--21--取消注释,设置和 Elasticsearch 建立连接的地址和端口

elasticsearch.url: "http://192.168.220.101:9200"

--30--取消注释,设置在 elasticsearch 中添加.kibana索引

kibana.index: ".kibana"3.启动Kiabana服务

systemctl start kibana.service

systemctl enable kibana.service

netstat -antp | grep 56014.验证Kianaba

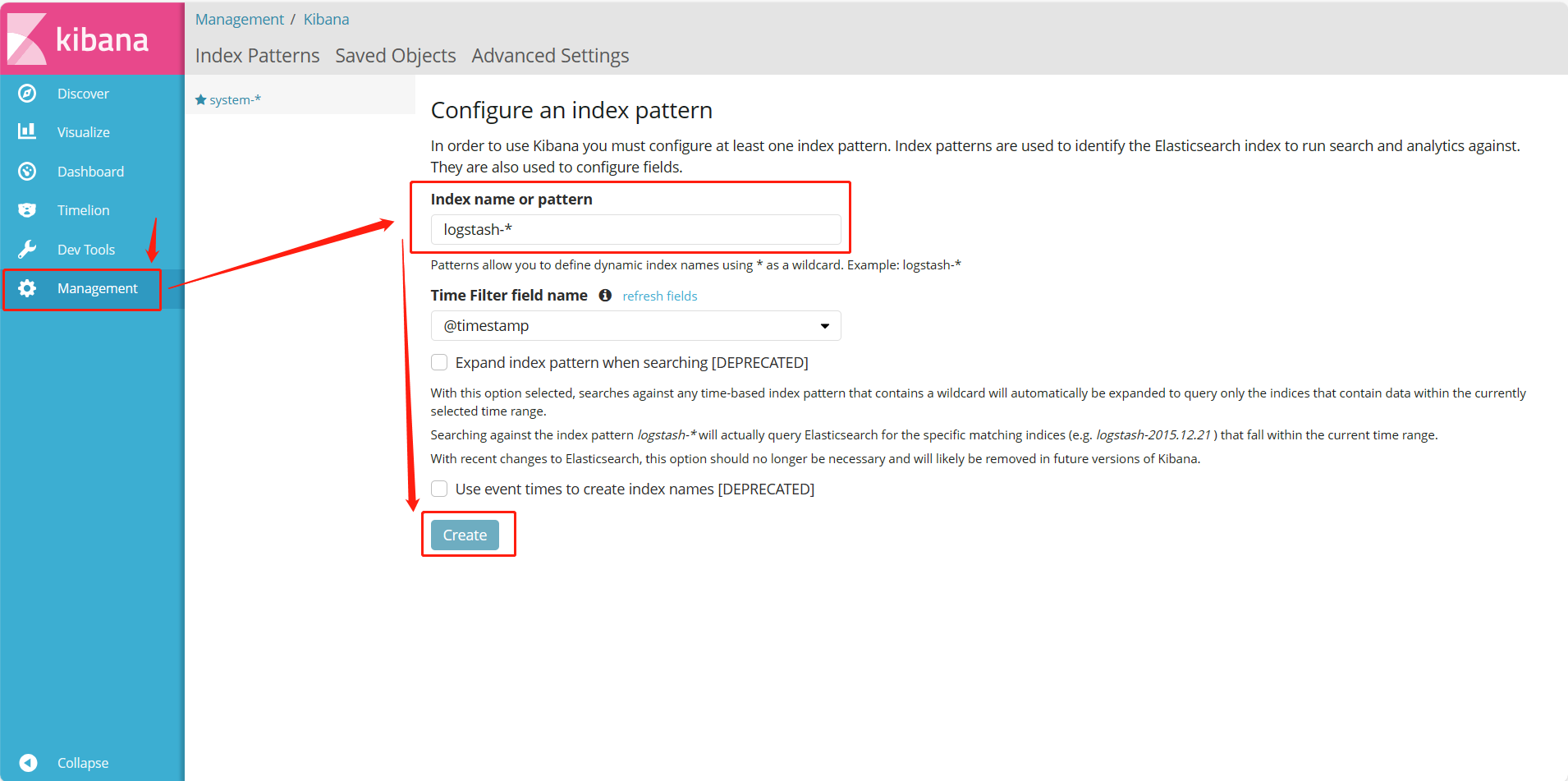

浏览器访问 http://192.168.220.101:5601

第一次登录需要添加一个 Elasticsearch 索引:

//在 Index name or pattern 栏的下面

//输入:system-* #在索引名中输入之前配置的 Output 前缀“system”

单击 “create” 按钮创建,单击 “Discover” 按钮可查看图表信息及日志信息。

数据展示可以分类显示,在“Available Fields”中的“host”,然后单击 “add”按钮,可以看到按照“host”筛选后的结果5.将 Apache 服务器的日志(访问的、错误的)添加到 Elasticsearch 并通过 Kibana 显示

vim /etc/logstash/conf.d/apache_log.conf

input {

file{

path => "/etc/httpd/logs/access_log"

type => "access"

start_position => "beginning"

}

file{

path => "/etc/httpd/logs/error_log"

type => "error"

start_position => "beginning"

}

}

output {

if [type] == "access" {

elasticsearch {

hosts => ["192.168.220.101:9200"]

index => "apache_access-%{+YYYY.MM.dd}"

}

}

if [type] == "error" {

elasticsearch {

hosts => ["192.168.220.101:9200"]

index => "apache_error-%{+YYYY.MM.dd}"

}

}

}

#启动测试

cd /etc/logstash/conf.d/

/usr/share/logstash/bin/logstash -f apache_log.conf

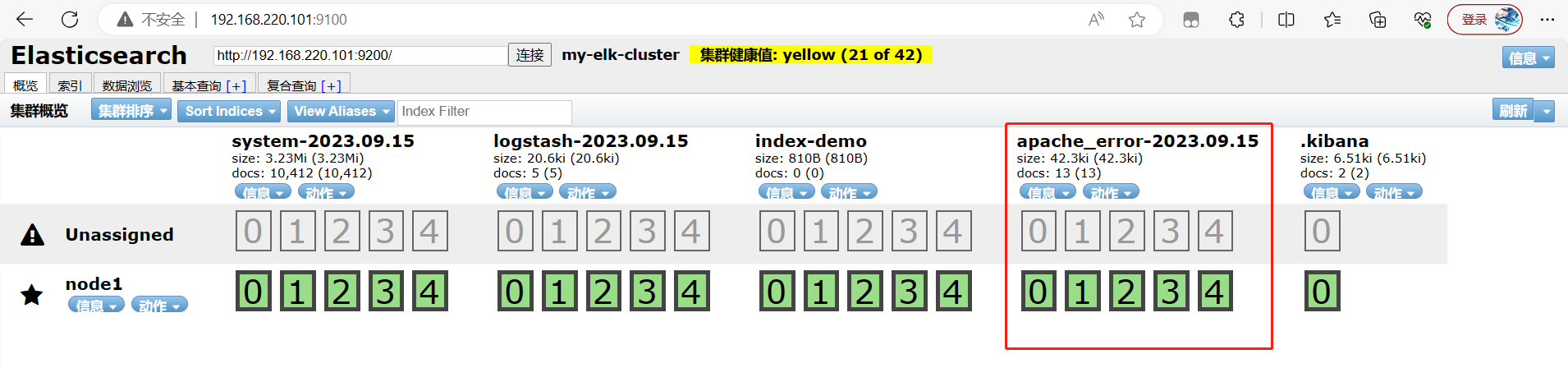

浏览器访问 http://192.168.220.101:9100 查看索引是否创建

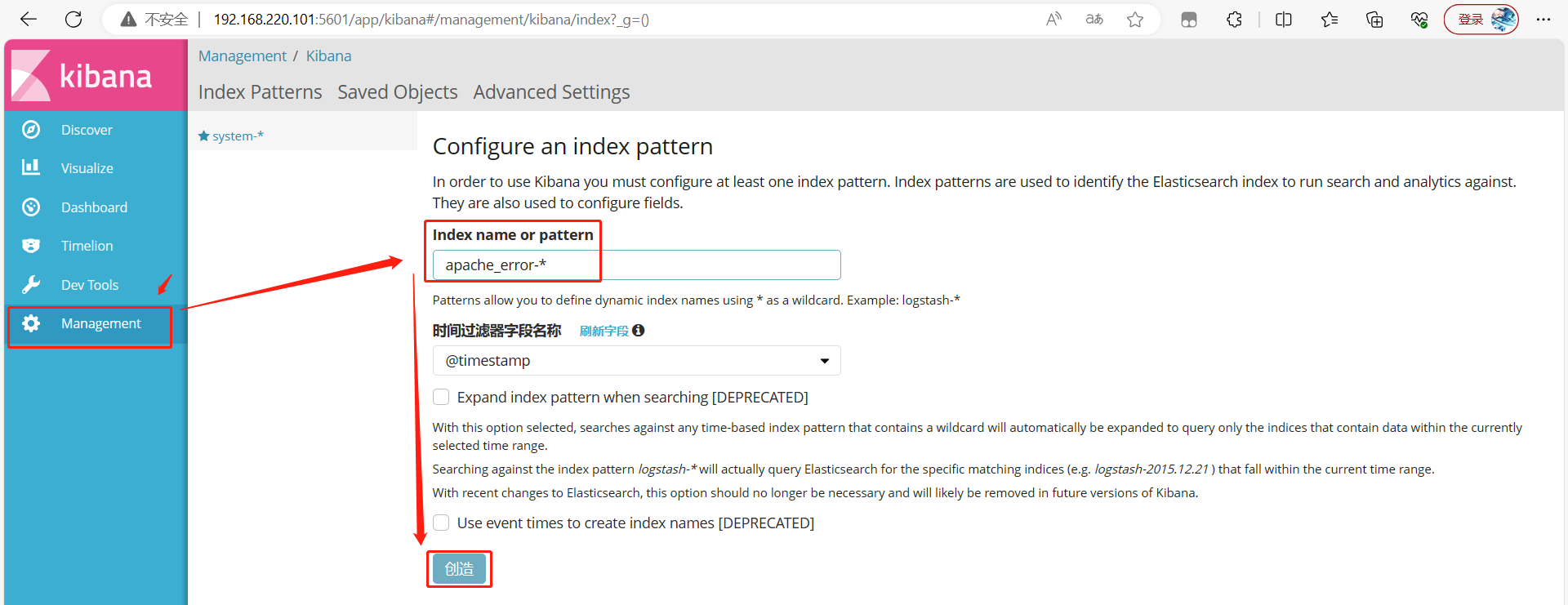

浏览器访问 http://192.168.220.101:5601 登录 Kibana,单击“Create Index Pattern”按钮添加索引, 在索引名中输入之前配置的 Output 前缀 apache_access-*,并单击“Create”按钮。在用相同的方法添加 apache_error-*索引。

选择“Discover”选项卡,在中间下拉列表中选择刚添加的 apache_access-* 、apache_error-* 索引, 可以查看相应的图表及日志信息。

ELFK:Filebeat+ELK 部署(有错误)

filebeat + logstash + elasticsearch + kibana模式

拥有更加完善和灵活的结构,适合处理复杂的日志数据

filebeat + 缓存/消息队列 + logstash + elasticsearch + kibana模式

是一种加健壮高效的架构,适合处理海量(百万级别)复杂的日志数据;在这种模式下,filebeat和logstash之间加入缓存(redis)或消息队列组件(kafka或rabbitMQ等),可以降低对日志源主机的影响,提高日志传输的稳定、可靠,实现负载均衡和高可用;

Node1节点(2C/4G):node1/192.168.220.101 Elasticsearch Kibana

Node2节点(2C/4G):node2/192.168.220.102 Elasticsearch

Apache节点:apache/192.168.220.10 Logstash Apache

Filebeat节点:filebeat/192.168.220.20 Filebeat1.安装 Filebeat(在 Node1 节点上操作)

#上传软件包 filebeat-6.6.0-linux-x86_64.tar.gz 到/opt目录

tar zxvf filebeat-6.6.0-linux-x86_64.tar.gz

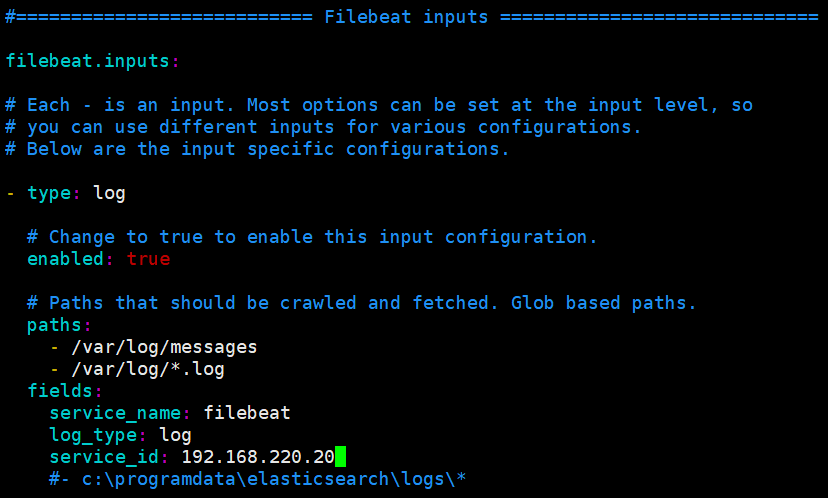

mv filebeat-6.6.0-linux-x86_64/ /usr/local/filebeat/2.设置 filebeat 的主配置文件

cd /usr/local/filebeat

vim filebeat.yml

filebeat.prospectors:

- type: log #指定 log 类型,从日志文件中读取消息

enabled: true

paths:

- /var/log/messages #指定监控的日志文件

- /var/log/*.log

fields: #可以使用 fields 配置选项设置一些参数字段添加到 output 中

service_name: filebeat

log_type: log

service_id: 192.168.220.20

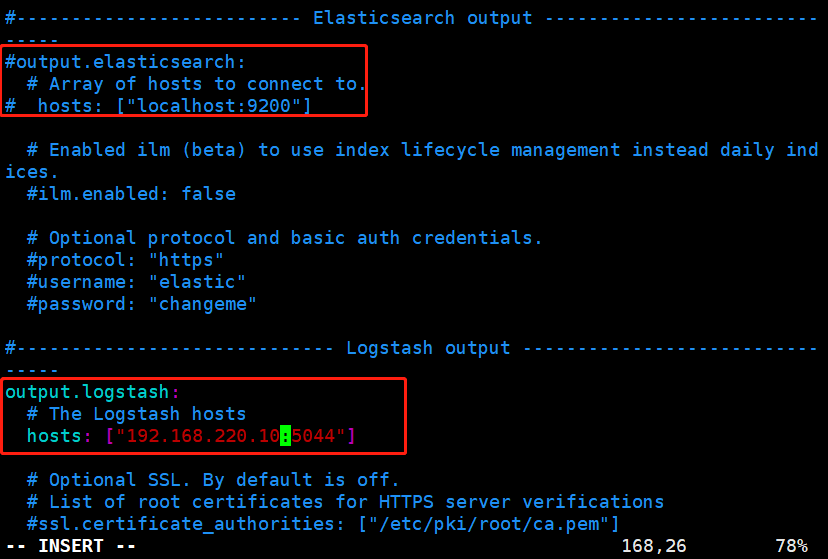

--------------Elasticsearch output-------------------

(全部注释掉)

----------------Logstash output---------------------

output.logstash:

hosts: ["192.168.220.10:5044"] #指定 logstash 的 IP 和端口

#启动 filebeat

./filebeat -e -c filebeat.yml4.在 Logstash 组件所在节点上新建一个 Logstash 配置文件192.168.220.10

cd /etc/logstash/conf.d

vim logstash.conf

input {

beats {

port => "5044"

}

}

output {

elasticsearch {

hosts => ["192.168.10.101:9200"]

index => "%{[fields][service_name]}-%{+YYYY.MM.dd}"

}

stdout {

codec => rubydebug

}

}

#启动 logstash

logstash -f logstash.conf5.浏览器访问

http://192.168.220.101:5601 登录 Kibana,单击“Create Index Pattern”按钮添加索引“filebeat-*”,单击 “create” 按钮创建,单击 “Discover” 按钮可查看图表信息及日志信息。