1.信息安全的五个根本属性是:机密性、完整性可控性、不可否认性和完整性。

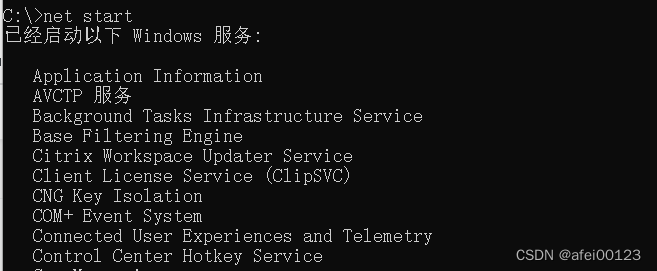

2.在Windows系统中,查看当前已经启动的效劳列表的命令是:net start

3.在数据库中,删除表的命令是:DROP

4.在信息资产治理中,标准信息系统的因特网组件包括:效劳器、网络设备和保护设备。

5.在信息资产治理中,标准信息系统的组成局部包括:硬件、软件、数据和信息。

6.签署是电子签名制作数据仅由电子签名人把握。

7.信息系统的安全保护级别分为:五级。这五个等级分别是:

(1)第一级:一般级,面临的威胁相对较小,系统被破坏后对业务影响较小。

(2)第二级:较高级,面临的威胁较大,系统被破坏后对业务影响较大。

(3)第三级:高级,面临的威胁很大,系统被破坏后对业务影响很大。

(4)第四级:特别高级,面临的威胁极大,系统被破坏后对业务影响极大。

(5)第五级:最高级,面临的威胁无法预测,系统被破坏后对业务影响无法预测。

这五个级别的划分主要是根据系统的重要性、系统面临的威胁以及系统被破坏后可能造成的损失来确定的。

通俗记忆理解:

(1)第一级:一般级,这就像是你的小区的保*安,他们的任务就是保护你的小区不被小*偷入侵。

(2)第二级:较高级,这就像是你的城市的警*察,他们的任务是保护你的城市不被犯*罪*分*子侵犯。

(3) 第三级:高级,这就像是你的国家的军*队,他们的任务是保护你的国家不被外敌侵犯。

(4) 第四级:特别高级,这就像是你的国家的特*种*部*队,他们的任务是执行一些特别的、高风险的任务。

(5) 第五级:最高级,这就像是你的国家的核*武*器,他们的任务是防止任何可能对你的国家构成威胁的事情发生。

这五个级别的划分主要是根据系统的重要性、系统面临的威胁以及系统被破坏后可能造成的损失来确定的。所以,你的信息系统的安全保护级别应该是多少呢?这就像问你需要多少保安来保护你的小区,这完全取决于你的小区有多大,有多少人,以及你的小区面临的威胁有多大。

8.模糊测试是一种软件动态安全检测技术。

9.微软公司安全公告中定义为“重要”的漏洞,其对应的漏洞危急级别是:其次级。

10.内存地址对象破坏性调用的漏洞属于UAF漏洞。

11.大事响应、灾难恢复和业务持续性打算属于应急打算三元素。

12.机关、单位对所产生的国家隐秘事项,应当依据国家隐秘及其密级的具体范围的规定确定:密级,同时确定:保密期限和知悉范围。

13.1949年,香农发表的《保密系统的通信理论》,是现代通信的代表作,是信息安全进展的重要里程碑。

14.IATF提出的信息保障的核心思想是:纵深防范战略。

15.传统对称密码加密时所使用的两个技巧是:代换和置换。

16.当用户身份被确认合法后,赐予该用户进展文件和数据等操作权限的过程称为:授权。

17.恶意行为审计与监控,主要监测网络中针对效劳器的恶意行为,包括恶意的进攻行为和入侵行为。恶意行为的检测方式主要分为两类:主机检测和网络检测。

18.把握其他程序运行,治理系统资源并为用户供给操作界面的系统软件的集合是操作系统。

19.进程与CPU通信是通过中断信号来完成的。

20.在Linux系统中,效劳是通过inetd进程或启动脚原来启动。

21.信任跟和信任链是可信计算平台的最主要的关键技术之一。

22.在CREATE TABLE语句中使用DEFAULT字句,是定义默认值首选的方法。

23.SSL协议包括两层协议:记录协议和握手协议。

24.CA通过公布:证书黑名单,公开公布已经废除的证书。

25.入侵检测系统可以实现事中防护,是指入侵攻击发生时,入侵检测系统可以通过与防护墙联动从而实现动态防护。

26.不同于包过滤防火墙技术,代理效劳器在应用层对数据进展基于安全规章的过滤。

27.ARP协议的主要作用是完成IP地址到MAC地址之间的转换。

28.依据软件漏洞具体条件,构造响应输入参数和shellcode代码,最终实现获得程序把握权的过程是:漏洞利用。

29.攻击者窃取web用户的sessionID后,使用该sessionID登录进入web目标账户的攻击方法,被称为:会话劫持。

30.通过分析代码中输入数据对程序执行路径的影响,以察觉不可信的输入数据导致的程序执行特征,这种技术被称为:污点传播。

31.栈指针存放器esp 始终存放栈顶指针。

32.攻击者通过精心构造超出数组范围的索引值,就能够对任意内存地址进行读写操作,这种漏洞被称为:数组越界漏洞。

33.信息安全治理体系的主要内容,包括:信息安全治理框架及其实施、信息安全治理体系审核与评审和信息安全治理体系的认证。

34.信息安全工作人员在上岗前,在岗期间和离职时都要严格依据人员安全把握策略执行安全措施

35.信息安全治理体系是一个系统化、程序化和文件化的治理体系,属于风险的范畴,体系的建立基于系统、全面和科学的风险评估。

36.信息安全风险评估的简洁程度,取决于受保护的资产对安全的敏感程度和所面临风险的简洁程度。

37.CC评估等级每一等级均需评估七个功能类,分别是:配置治理、分发和操作、开发过程、指引文献、生命期的技术支持、测试和脆弱性评估。

38.中国信息安全测评中心的英文简称是:CNITSEC

39.《计算机信息系统安全保护等级划分准则》将信息系统安全分为:自主保护级、系统审计保护级、安全标记保护级、构造化保护级和访问验证保护级五个等级。

40.关于国家隐秘,机关、单位应当依据工作需要,确定具体的保密期限、解密时间,或者解密条件。

41.AES的分组长度固定为:128位,密钥长度则可以是:128、192、256位。

基于USB key的身份认证系统主要有两种认证模式:挑战/应答模式和基于PKI体系的认证模式。

42.依据具体需求和资源限制,可以将网络信息内容审计系统分为:流水线模型和分段模型两种过程模型。

43.当用户代码需要恳求操作系统供给的效劳时,通常承受系统调用的方法来完成这一过程。

44.当操作系统位0环和1环执行指令时,它在治理员模式或内核模式下运行。

45.在Linux中,主要的审计工具是syslogd守护进程。

46.为不同的数据库用户定义不同的视图,可以限制各个用户的访问范围。

47.对于数据库的安全防护分为三个阶段:事前检查、事中监控和事后审计。

48.IPsec协议框架中包括两种网络协议,其中支持加密功能的安全协议是ESP协议。

49.证书链的起始端被称为信任锚。

50.依据数据采集方式的不同,IDS可以分为NIDS和HIDS。

51.IDS的特别检测技术主要通过统计分析方法和神经网络方法实现。

52.为了捕获网络接口收到的全部数据帧,网络嗅探工具会将网络接口设置为混杂模式。

53.可以通过网络等途径,自动将自身的全部或者局部代码复制传播给网络中其他计算机的完全独立可运行程序是:蠕虫。

54.把程序的输出表示成包含这些符号的规律或算术表达式,这种技术被称为符号执行技术。

55.被调用的子函数下一步写入数据的长度,大于栈帧的基址ESP指针之间预留的保存局部变量的空间时,就会发生:栈的溢出。

56.漏洞利用的核心,是利用程序漏洞去执行shelldode,以便劫持进程的把握权。

57.软件安全检测技术中,定理证明属于软件静态安全检测技术。

58.信息安全风险治理主要包括:风险的识别、风险的评估和风险的把握策略。

59.技术层面和治理层面的良好运作,是组织机构实现网络与信息安全系统的有效途径。

60.信息安全治理是一个系统是一个系统化、程序化和文件化的体系,属于风险治理范畴,体系的建立基于系统、全面和科学的安全风险评估。

61.国家隐秘的保密期限,除另有规定外,机密级不超过20年。

62.电子签名认证证书应当载明电子认证效劳者名称、证书持有者名称、证书序列号和证书有效期。

63.ISO13335标准首次给出了关于IT安全的保密性、完整性、可用性、审计性、认证性、牢靠性六方面含义。

64.国家隐秘的保密期限,除另有规定外,机密级不超过20年。

知法懂法,请各位网络安全从业者遵守《网络安全法》、《个人信息保护法》

业%$*&&&务*$#%#$*&&联&#$%#$%&&*&&系

XHU3ZjUxXHU3ZWRjXHU4ZmQwXHU3ZWY0XHU2ZTE3XHU5MDBmXHU1NmUyXHU5NjFmXHUyMDBiXHU2MjdmXHU2M2E1XHVmZjFhXHVhXHUwMDMxXHUwMDJlXHUwMDQzXHUwMDRlXHUwMDU2XHUwMDQ0XHU4YmMxXHU0ZTY2XHU2MzE2XHU2Mzk4XHVmZjFiXHVhXHUwMDQzXHUwMDRlXHUwMDU2XHUwMDQ0XHU4ZDJkXHU0ZTcwXHU4OWM0XHU1MjE5XHVmZjFhXHVhXHU3ZjE2XHU1M2Y3XHU3YzdiXHVmZjFhXHVhXHU5XHU5MDFhXHU3NTI4XHU1NzhiXHU0ZTJkXHU1MzcxXHUwMDQzXHUwMDRlXHUwMDU2XHUwMDQ0XHU3ZjE2XHU1M2Y3XHVmZjFhXHUwMDMyXHUwMDMwXHUwMDMwXHVhXHU5XHU5MDFhXHU3NTI4XHU1NzhiXHU5YWQ4XHU1MzcxXHUwMDQzXHUwMDRlXHUwMDU2XHUwMDQ0XHU3ZjE2XHU1M2Y3XHVmZjFhXHUwMDM1XHUwMDMwXHUwMDMwXHVhXHU5XHU4YmY0XHU2NjBlXHVmZjFhXHU5MDFhXHU3NTI4XHU1NzhiXHU2ZjBmXHU2ZDFlXHU3ZjE2XHU1M2Y3XHU0ZTNiXHU4OTgxXHU5NDg4XHU1YmY5XHU1ZjAwXHU2ZTkwXHU3YTBiXHU1ZThmXHVmZjBjXHU1MTZjXHU1M2Y4XHU4ZDQ0XHU0ZWE3XHU2NzJhXHU4ZmJlXHU1MjMwXHUwMDM1XHUwMDMwXHUwMDMwXHUwMDMwXHU0ZTA3XHU0ZWU1XHU0ZTBhXHU3Njg0XHU1MzgyXHU1YmI2XHU0ZWE3XHU1NGMxXHUzMDAyXHVhXHVhXHU4YmMxXHU0ZTY2XHU3YzdiXHVmZjFhXHVhXHUwMDIwXHUwMDIwXHU5YWQ4XHU1MzcxXHU0ZThiXHU0ZWY2XHU1NzhiXHU4YmMxXHU0ZTY2XHVmZjFhXHUwMDMxXHUwMDMwXHUwMDMwXHUwMDMwXHVhXHVhXHUwMDIwXHUwMDIwXHU0ZTJkXHU1MzcxXHU5MDFhXHU3NTI4XHU1NzhiXHUwMDQzXHUwMDRlXHUwMDU2XHUwMDQ0XHU4YmMxXHU0ZTY2XHVmZjFhXHVhXHU5XHU5XHUwMDIwXHUwMDIwXHUwMDIwXHU2NzJhXHU2Mzg4XHU2NzQzXHU0ZWZiXHU2MTBmXHU2NTg3XHU0ZWY2XHU0ZTBiXHU4ZjdkXHUwMDJmXHU4YmZiXHU1M2Q2XHU3YzdiXHU2ZjBmXHU2ZDFlXHVmZjFhXHUwMDM3XHUwMDMwXHUwMDMwXHVhXHU5XHU5XHUwMDIwXHUwMDIwXHUwMDIwXHU1MTc2XHU0ZWQ2XHU2NzJhXHU2Mzg4XHU2NzQzXHU4YmJmXHU5NWVlXHUzMDAxXHU0ZmUxXHU2MDZmXHU2Y2M0XHU5NzMyXHU3YzdiXHU2ZjBmXHU2ZDFlXHVmZjFhXHUwMDM2XHUwMDMwXHUwMDMwXHVhXHVhXHU5YWQ4XHU1MzcxXHU5MDFhXHU3NTI4XHU1NzhiXHUwMDQzXHUwMDRlXHUwMDU2XHUwMDQ0XHU4YmMxXHU0ZTY2XHVmZjFhXHVhXHU5XHU5XHUwMDIwXHUwMDIwXHUwMDIwXHU1M2VmXHU3NmY0XHU2M2E1XHU4M2I3XHU1M2Q2XHUwMDczXHUwMDY4XHUwMDY1XHUwMDZjXHUwMDZjXHU3YzdiXHVmZjA4XHUwMDUyXHUwMDQzXHUwMDQ1XHUwMDJmXHU0ZWZiXHU2MTBmXHU2NTg3XHU0ZWY2XHU0ZTBhXHU0ZjIwXHVmZjA5XHVmZjFhXHUwMDMyXHUwMDMwXHUwMDMwXHUwMDMwXHVhXHU5XHU5XHUwMDIwXHUwMDIwXHUwMDIwXHUwMDUzXHUwMDUxXHUwMDRjXHU2Y2U4XHU1MTY1XHU3YzdiXHVmZjFhXHUwMDMxXHUwMDM1XHUwMDMwXHUwMDMwXHVhXHVhXHU4YmY0XHU2NjBlXHVmZjFhXHU5MDFhXHU3NTI4XHU1NzhiXHUwMDJmXHU0ZThiXHU0ZWY2XHU1NzhiXHUwMDIwXHU5YWQ4XHU1MzcxXHUwMDQzXHUwMDRlXHUwMDU2XHUwMDQ0XHU4YmMxXHU0ZTY2XHU0ZTNiXHU4OTgxXHU5NDg4XHU1YmY5XHU1MTZjXHU1M2Y4XHU4ZDQ0XHU0ZWE3XHU4ZmJlXHU1MjMwXHUwMDM1XHUwMDMwXHUwMDMwXHUwMDMwXHU0ZTA3XHU0ZWU1XHU0ZTBhXHU3Njg0XHU1MzgyXHU1YmI2XHU0ZWE3XHU1NGMxXHVmZjBjXHU0ZTE0XHU2ZjBmXHU2ZDFlXHU3NzFmXHU1YjllXHU1YjU4XHU1NzI4XHU4MGZkXHU1ZTI2XHU2NzY1XHU1ZGU4XHU1OTI3XHU1MzcxXHU1YmIzXHUzMDAyXHVhXHU2Y2U4XHU2MTBmXHVmZjFhXHU4ZDJkXHU0ZTcwXHU5YWQ4XHU1MzcxXHVmZjFhXHUwMDQzXHUwMDRlXHUwMDU2XHUwMDQ0XHU4YmMxXHU0ZTY2XHU3ZWVkXHU3YjdlXHU2MjdmXHU4YmZhXHU0ZTY2XHVmZjBjXHU0ZWU1XHU0ZmRkXHU4YmMxXHU0ZTBkXHU3NTI4XHU0ZThlXHU4ZmRkXHU2Y2Q1XHU3MmFmXHU3ZjZhXHUzMDAyXHVhXHVhXHU1MTQ4XHU0ZWQ4XHU1YjlhXHU5MWQxXHVmZjBjXHU1MThkXHU3ZWQ5XHU2MmE1XHU1NDRhXHVmZjBjXHU1OTgyXHU2ZjBmXHU2ZDFlXHU0ZTBkXHU5MDFhXHU4ZmM3XHVmZjBjXHU1M2VmXHU5NjhmXHU2NWY2XHU2MjdlXHU2MjExXHVmZjBjXHU1YmY5XHU1YmEyXHU2MjM3XHU0ZTAwXHU1YjlhXHU4ZDFmXHU4ZDIzXHU1MjMwXHU1ZTk1XHUzMDAyXHVhXHU5XHVhXHU4ZDJkXHU0ZTcwXHU1NmRiXHU0ZTJhXHU0ZTJkXHU1MzcxXHU2ZjBmXHU2ZDFlXHU4YmMxXHU0ZTY2XHUwMDJiXHU4ZDYwXHU5MDAxXHU0ZTAwXHU0ZTJhXHU0ZTJkXHU1MzcxXHU2ZjBmXHU2ZDFlXHU4YmMxXHU0ZTY2XHVhXHU4ZDJkXHU0ZTcwXHU0ZTI0XHU0ZTJhXHU5YWQ4XHU1MzcxXHU2ZjBmXHU2ZDFlXHU4YmMxXHU0ZTY2XHU0ZTAwXHU0ZTJhXHU0ZTJkXHU1MzcxXHU2ZjBmXHU2ZDFlXHU4YmMxXHU0ZTY2XHUwMDJiXHU4ZDYwXHU5MDAxXHU0ZTAwXHU0ZTJhXHU0ZTJkXHU1MzcxXHU2ZjBmXHU2ZDFlXHU4YmMxXHU0ZTY2XHVhXHVhXHUwMDMyXHUwMDJlXHU2ZTE3XHU5MDBmXHU2ZDRiXHU4YmQ1XHVmZjA4XHU0ZTAwXHU0ZTJhXHU3Y2ZiXHU3ZWRmXHUwMDM4XHUwMDMwXHUwMDMwXHUwMDdlXHUwMDMxXHUwMDMwXHUwMDMwXHUwMDMwXHUwMDUyXHUwMDRkXHUwMDQyXHU0ZTAwXHU2YjIxXHU2ZTE3XHU5MDBmXHVmZjA5XHVmZjFiXHVhXHVhXHUwMDMzXHUwMDJlXHU3ZWEyXHU5NjFmXHU4YmM0XHU0ZjMwXHVmZjA4XHU3YTgxXHU3ODM0XHU4ZmRiXHU1MTg1XHU3ZjUxXHU3ZWQzXHU2YjNlXHVmZjBjXHU3NzBiXHU4M2I3XHU1M2Q2XHU2NzQzXHU5NjUwXHU3ZWQzXHU2YjNlXHVmZjFhXHUwMDM1XHUwMDMwXHUwMDMwXHUwMDMwXHUwMDdlXHUwMDMxXHUwMDMwXHUwMDU3XHVmZjA5XHVmZjFiXHVhXHVhXHUwMDM0XHUwMDJlXHU2MmE0XHU3ZjUxXHVmZjA4XHU1ZTAyXHU2MmE0XHU3ZjUxXHU0ZTAwXHU1MjA2XHUwMDM4XHUwMDdlXHUwMDMxXHUwMDMwXHU1MTQzXHUzMDAxXHU3NzAxXHU2MmE0XHU3ZjUxXHU0ZTAwXHU1MjA2XHUwMDMxXHUwMDMwXHUwMDdlXHUwMDMxXHUwMDM1XHU1MTQzXHUzMDAxXHU1NmZkXHU2MmE0XHU0ZTAwXHU1MjA2XHUwMDMxXHUwMDM1XHUwMDdlXHUwMDMzXHUwMDMwXHU1MTQzXHVmZjA5XHVmZjFiXHVhXHVhXHUwMDM1XHUwMDJlXHU0ZWUzXHU3ODAxXHU1YmExXHU4YmExXHVmZjA4XHU0ZTAwXHU4ODRjXHU0ZWUzXHU3ODAxXHU0ZTAwXHU1MTQzXHVmZjBjXHU1YzAxXHU5ODc2XHUwMDMyXHUwMDU3XHVmZjA5XHVmZjFiXHVhXHVhXHUwMDM2XHUwMDJlXHU1ZTk0XHU2MDI1XHU1NGNkXHU1ZTk0XHVmZjA4XHU3ZWJmXHU0ZTBhXHU4ZmRjXHU3YTBiXHVmZjFhXHUwMDM5XHUwMDMwXHUwMDMwXHU0ZTAwXHU2YjIxXHVmZjBjXHU3ZWJmXHU0ZTBiXHVmZjFhXHUwMDMxXHUwMDM1XHUwMDMwXHUwMDMwXHU0ZTAwXHU2YjIxXHVmZjA5XHVhXHVhXHVhXHU4MDU0XHU3Y2ZiXHU1ZmFlXHU0ZmUxXHVmZjA4XHU1MmE5XHU3NDA2XHU1YzBmXHU1OWQwXHU1OWQwXHVmZjA5XHVmZjFhXHUwMDUyXHUwMDYxXHUwMDYyXHUwMDYyXHUwMDY5XHUwMDc0XHUwMDJkXHUwMDRiXHUwMDYxXHUwMDcyXHUwMDY1XHUwMDZlXHUwMDcyXHUwMDMy

(base64转unicode解密)

M***y* gi**hu***b:ltfafei (afei00123) · GitHub